編輯:關於android開發

Android有一個特性,可以通過點擊網頁內的某個鏈接打開APP,或者在其他APP中通過點擊某個鏈接打開另外一個APP(AppLink),一些用戶量比較大的APP,已經通過發布其AppLink SDK,開發者需要申請相應的資格,配置相關內容才能使用。這些都是通過用戶自定義的URI scheme實現的,不過背後還是Android的Intent機制。Google的官方文檔《Android Intents with Chrome》一文,介紹了在Android Chrome浏覽器中網頁打開APP的兩種方法,一種是用戶自定義的URI scheme(Custom URI scheme),另一種是“intent:”語法(Intent-based URI)。

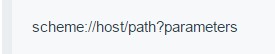

第一種用戶自定義的URI scheme形式如下:

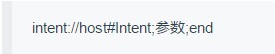

第二種的Intent-based URI的語法形式如下:

因為第二種形式大體是第一種形式的特例,所以很多文章又將第二種形式叫Intent Scheme URL,但是在Google的官方文檔並沒有這樣的說法。

注意:使用Custom URI scheme給APP傳遞數據,只能使用相關參數來傳遞數據,不能想當然的使用scheme://host#intent;參數;end的形式來構造傳給APP的intent數據。詳見3.1節的說明。

此外,還必須在APP的Androidmanifest文件中配置相關的選項才能產生網頁打開APP的效果,具體在下面講。

需求:使用網頁打開一個APP,並通過URL的參數給APP傳遞一些數據。

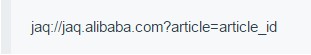

如自定義的Scheme為:

注意: uri要用UTF-8編碼和URI編碼。

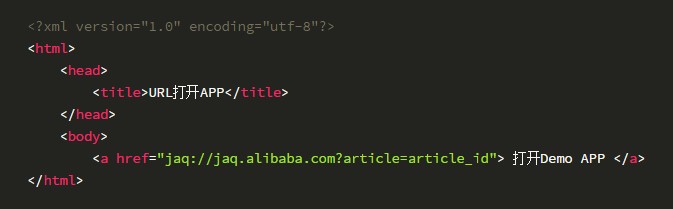

網頁端的寫法如下:

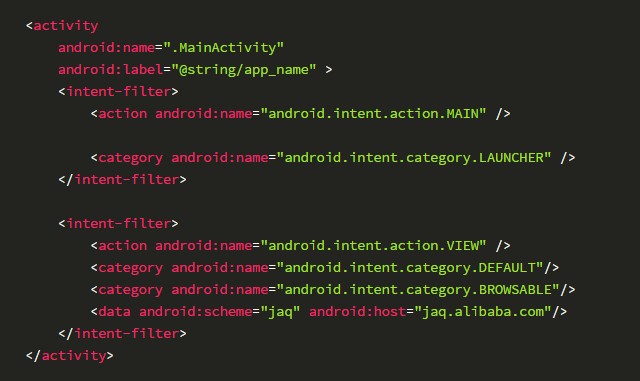

APP端接收來自網頁信息的Activity,要在Androidmanifest.xml文件中Activity的intent-filter中聲明相應action、category和data的scheme等。

如在MainActivity中接收從網頁來的信息,其在AndroidManifest.xml中的內容如下:

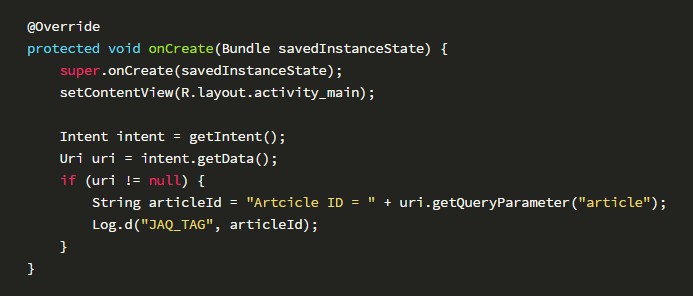

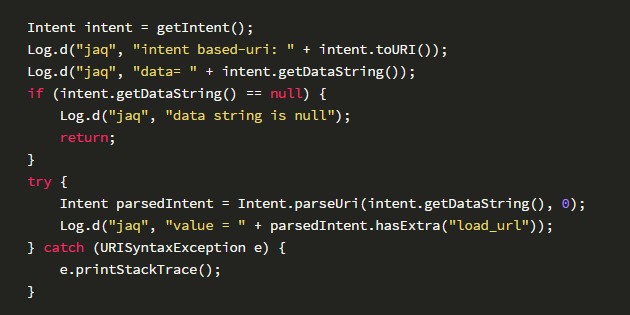

在MainActivity中接收intent並且獲取相應參數的代碼:

另外還有以下幾個API來獲取相關信息:

getIntent().getScheme(); //獲得Scheme名稱

getIntent().getDataString(); //獲得Uri全部路徑

getIntent().getHost(); //獲得host

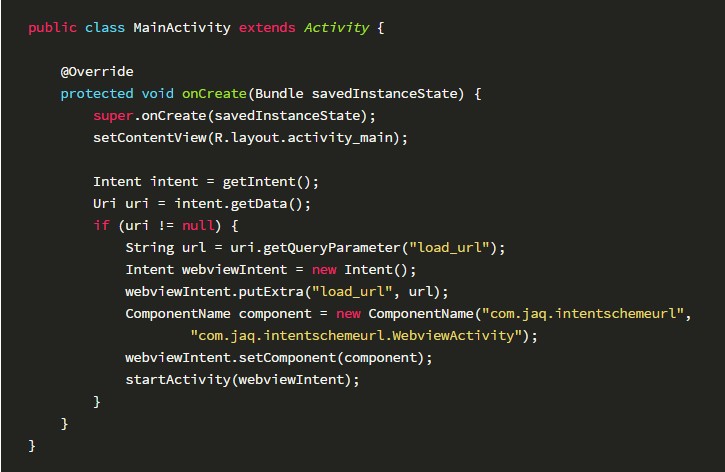

常見的用法是在APP獲取到來自網頁的數據後,重新生成一個intent,然後發送給別的組件使用這些數據。比如使用Webview相關的Activity來加載一個來自網頁的url,如果此url來自url scheme中的參數,如:jaq://jaq.alibaba.com?load_url=http://www.taobao.com。

如果在APP中,沒有檢查獲取到的load_url的值,攻擊者可以構造釣魚網站,誘導用戶點擊加載,就可以盜取用戶信息。

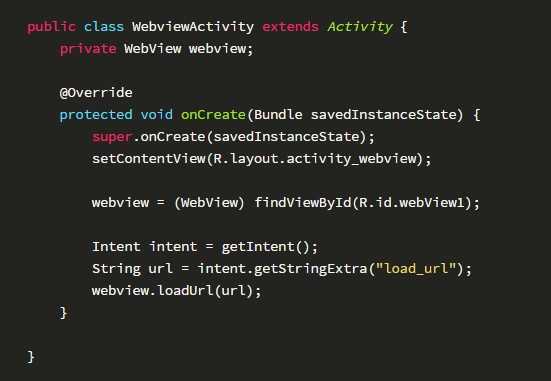

接2.1的示例,新建一個WebviewActivity組件,從intent裡面獲取load_url,然後使用Webview加載url:

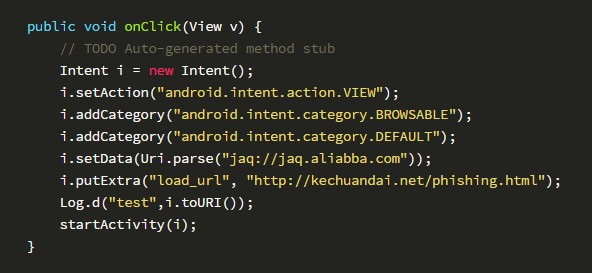

修改MainActivity組件,從網頁端的URL中獲取load_url參數的值,生成新的intent,並傳給WebviewActivity:

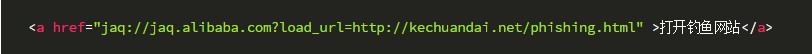

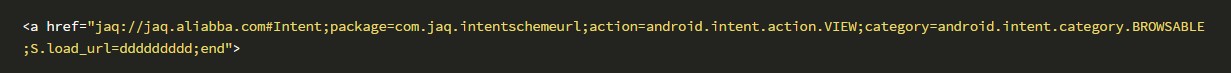

網頁端:

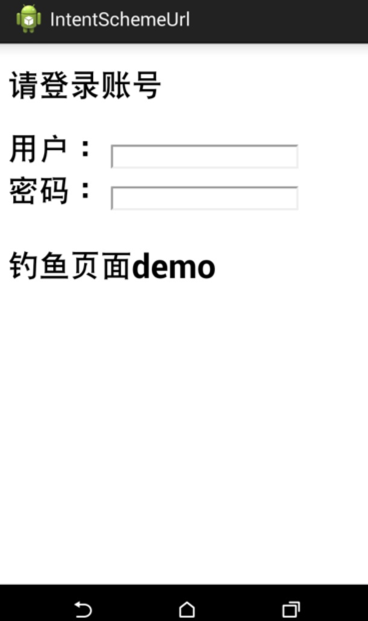

釣魚頁面:

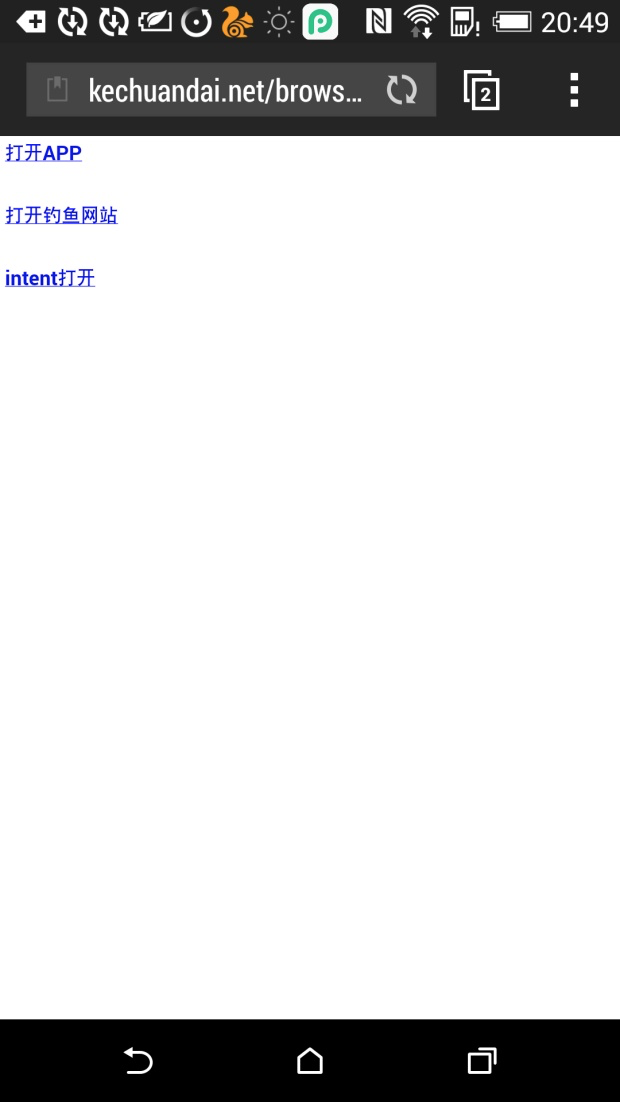

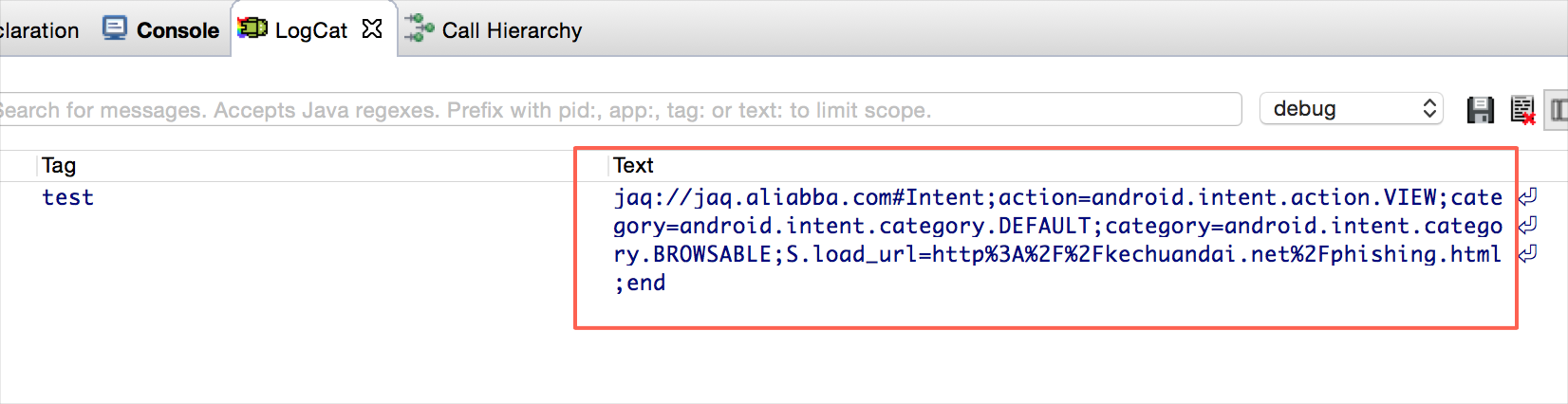

點擊“打開釣魚網站”,進入APP,並且APP加載了釣魚網站:

本例建議:

在Webview加載load_url時,結合APP的自身業務采用白名單機制過濾網頁端傳過來的數據,黑名單容易被繞過。

1、APP中任何接收外部輸入數據的地方都是潛在的攻擊點,過濾檢查來自網頁的參數。

2、不要通過網頁傳輸敏感信息,有的網站為了引導已經登錄的用戶到APP上使用,會使用腳本動態的生成URL Scheme的參數,其中包括了用戶名、密碼或者登錄態token等敏感信息,讓用戶打開APP直接就登錄了。惡意應用也可以注冊相同的URL Sechme來截取這些敏感信息。Android系統會讓用戶選擇使用哪個應用打開鏈接,但是如果用戶不注意,就會使用惡意應用打開,導致敏感信息洩露或者其他風險。

Intent-based URI語法:

注意:第二個Intent的第一個字母一定要大寫,不然不會成功調用APP。

如何正確快速的構造網頁端的intent?

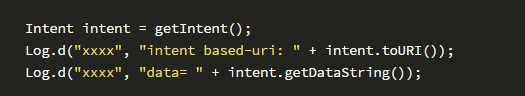

可以先建個Android demo app,按正常的方法構造自己想打開某個組件的Intent對象,然後使用Intent的toUri()方法,會得到Intent對象的Uri字符串表示,並且已經用UTF-8和Uri編碼好,直接復制放到網頁端即可,切記前面要加上“intent:”。

如:

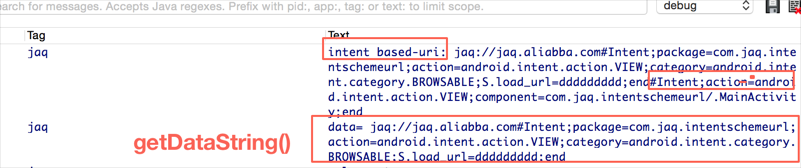

結果:

S.load_url是跟的是intent對象的putExtra()方法中的數據。其他類型的數據可以一個個試。如果在demo中的Intent對象不能傳遞給目標APP的Activity或其他組件,則其Uri形式放在網頁端也不可能打開APP的,這樣寫個demo容易排查錯誤。

APP端中的Androidmanifest.xml的聲明寫法同2.1節中的APP端寫法完全一樣。對於接收到的uri形式的intent,一般使用Intent的parseUri()方法來解析產生新的intent對象,如果處理不當會產生Intent Scheme URL攻擊。

為何不能用scheme://host#intent;參數;end的形式來構造傳給APP的intent數據?

這種形式的intent不會直接被Android正確解析為intent,整個scheme字符串數據可以使用Intent的getDataSting()方法獲取到。

如對於:

在APP中獲取數據:

結果是:

由上圖可知Android系統自動為Custom URI scheme添加了默認的intent。

要想正確的解析,還需使用Intent的parseUri()方法對getDataString()獲取到的數據進行解析,如:

關於Intent-based URI的風險我覺得《Android Intent Scheme URLs攻擊》和《Intent Scheme URL attack》這兩篇文章寫的非常好,基本把該說的都都說了,我就不多說了,大家看這兩篇文章吧。

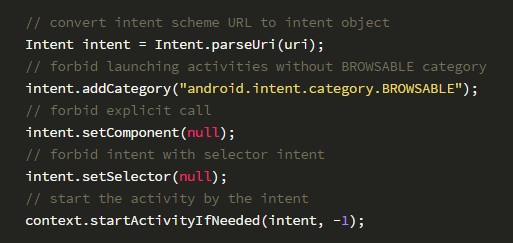

上面兩篇文章中都給出了安全使用Intent Scheme URL的方法:

除了以上的做法,還是不要信任來自網頁端的任何intent,為了安全起見,使用網頁傳過來的intent時,還是要進行過濾和檢查。

[1] Android Intents with Chrome,https://developer.chrome.com/multidevice/android/intents

[2] Intent scheme URL attack,http://drops.wooyun.org/papers/2893

[3] Android Appliaction Secure Design/Secure Coding Guidebook,http://www.jssec.org/dl/android_securecoding_en.pdf

[4] Handling App Links,http://developer.android.com/intl/zh-cn/training/app-links/index.html

[5] Android M App Links: 實現, 缺陷以及解決辦法,http://www.jcodecraeer.com/a/anzhuokaifa/androidkaifa/2015/0718/3200.html

[6] Android Intent Scheme URLs攻擊,http://blog.csdn.net/l173864930/article/details/36951805

作者:伊樵,呆狐,舟海@阿裡移動安全,更多技術文章,請點擊阿裡聚安全博客

安卓 應用程序修改圖標不更新,安卓圖標

安卓 應用程序修改圖標不更新,安卓圖標

安卓 應用程序修改圖標不更新,安卓圖標自己在做項目時,真機測試時想更換應用程序的圖標(虛擬機更換後可以更新),但是更換後重新運行並沒有更新圖標。經過嘗試,最終通過重啟手機

Android基礎入門教程——9.3 使用Camera拍照

Android基礎入門教程——9.3 使用Camera拍照

Android基礎入門教程——9.3 使用Camera拍照 Android基礎入門教程——9.3 使用Camera拍照 標簽(空格分隔): A

android:使用gallery和imageSwitch制作可左右循環滑動的圖片浏覽器

android:使用gallery和imageSwitch制作可左右循環滑動的圖片浏覽器

android:使用gallery和imageSwitch制作可左右循環滑動的圖片浏覽器 為了使圖片浏覽器左右無限循環滑動 我們要自定義gallery的adapte

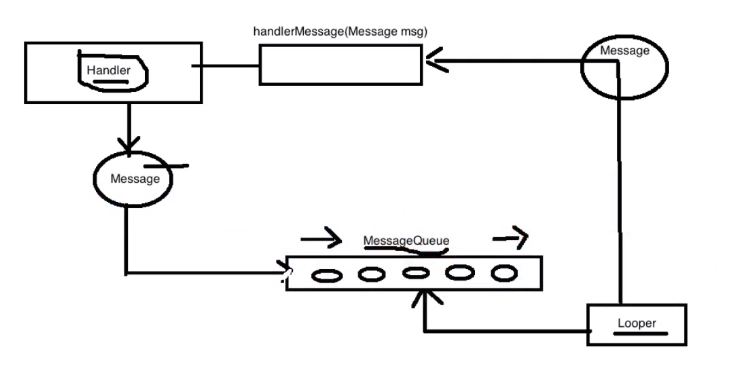

Android handler 詳解(面試百分之100問到),androidhandler

Android handler 詳解(面試百分之100問到),androidhandler

Android handler 詳解(面試百分之100問到),androidhandlerhandler在Android中被稱為“消息處理者”,在