編輯:關於android開發

0x00

1、組件公開安全漏洞

參考Android 組件安全。

2、Content Provider文件目錄遍歷漏洞

參考Content Provider文件目錄遍歷漏洞淺析。

3、AndroidManifest.xml中AllowBackup安全檢測

參考兩分鐘竊取身邊女神微博帳號?詳解Android App AllowBackup配置帶來的風險。

4、Intent劫持風險安全檢測

參考Android組件通信過程風險。

5、數據存儲安全檢測

參考Android Database配置模式安全風險淺析,Android本地數據存儲:Internal Storage安全風險淺析,Android本地數據存儲:Shared Preferences安全風險淺析。

6、拒絕服務攻擊安全檢測

參考Android應用本地拒絕服務漏洞淺析。

7、隨機數生成函數使用錯誤

參考SecureRandom漏洞解析。

8、中間人攻擊漏洞: 有漏洞代碼和詳細的講解。

9、從sdcard加載dex漏洞

參考外部動態加載DEX安全風險淺析。

10、Activity被劫持風險

參考Activity劫持實例與防護手段。

11、WebView高危接口安全檢測:webview高危接口漏洞,有漏洞利用代碼和詳細的講解。

12、WebView明文存儲密碼漏洞

參考Android中webview緩存密碼帶來的問題。

13、WebView不檢驗證書漏洞

WebView信任了任何證書,導致沒有證書的網頁也能被加載。

14、Webview file跨域訪問:webview跨域訪問訪問文件,有漏洞利用代碼和詳細的講解。

15、端口開發:主要分析Baidu地圖和高德地圖,並有漏洞利用代碼,展示實際的效果。並且通過反編譯smali分析了為什麼漏洞利用代碼要這麼寫。

16、明文存儲,明文傳輸

如果密碼或者聊天記錄被明文存儲在用戶的私有目錄,更甚至存儲在SD卡上,那就有被洩露的風險。

如果從用戶的密碼是通過明文傳輸給服務器,那有可能通過抓包工具截獲後破解。

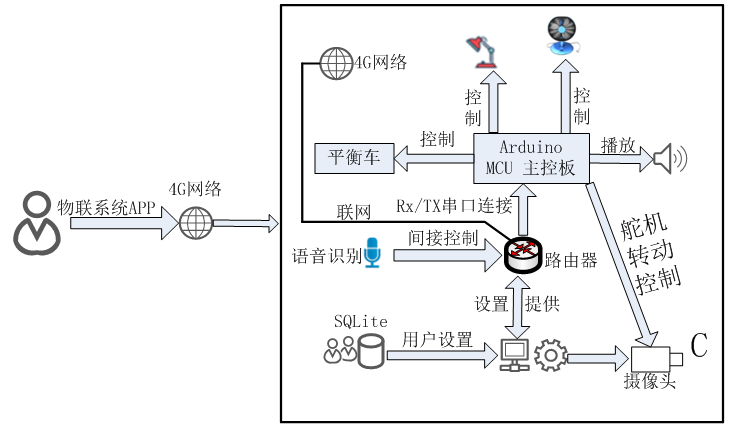

安卓APP與智能硬件相結合的簡易方案,安卓app智能相結合

安卓APP與智能硬件相結合的簡易方案,安卓app智能相結合

安卓APP與智能硬件相結合的簡易方案,安卓app智能相結合第1章 概 述 (作者小波QQ463431476) (來源http://blog.chin

Android自定義控件:進度條的四種實現方式

Android自定義控件:進度條的四種實現方式

Android自定義控件:進度條的四種實現方式 最近一直在學習自定義控件,搜了許多大牛們Blog裡分享的小教程,也上GitHub找了一些類似的控件進行學習。發現讀起來

Android 字符亂碼問題的處理,android亂碼

Android 字符亂碼問題的處理,android亂碼

Android 字符亂碼問題的處理,android亂碼《Android 網絡HTML查看器》一文中,運行代碼實踐一下 發現html源代碼中出現了亂碼,原因很明顯:cha

Android基礎01 快速入門 & 布局,android01快速入門

Android基礎01 快速入門 & 布局,android01快速入門

Android基礎01 快速入門 & 布局,android01快速入門Android基礎01 快速入門 & 布局 01.01 手機制式 第一代