編輯:關於Android編程

app被人攻擊,簡單做了下防護,混淆打包。

個人理解,混淆打包包括全局混淆:將整個android項目全部混淆

部分文件混淆:對於一些jni文件是不能混淆的,不然項目不能正常運行

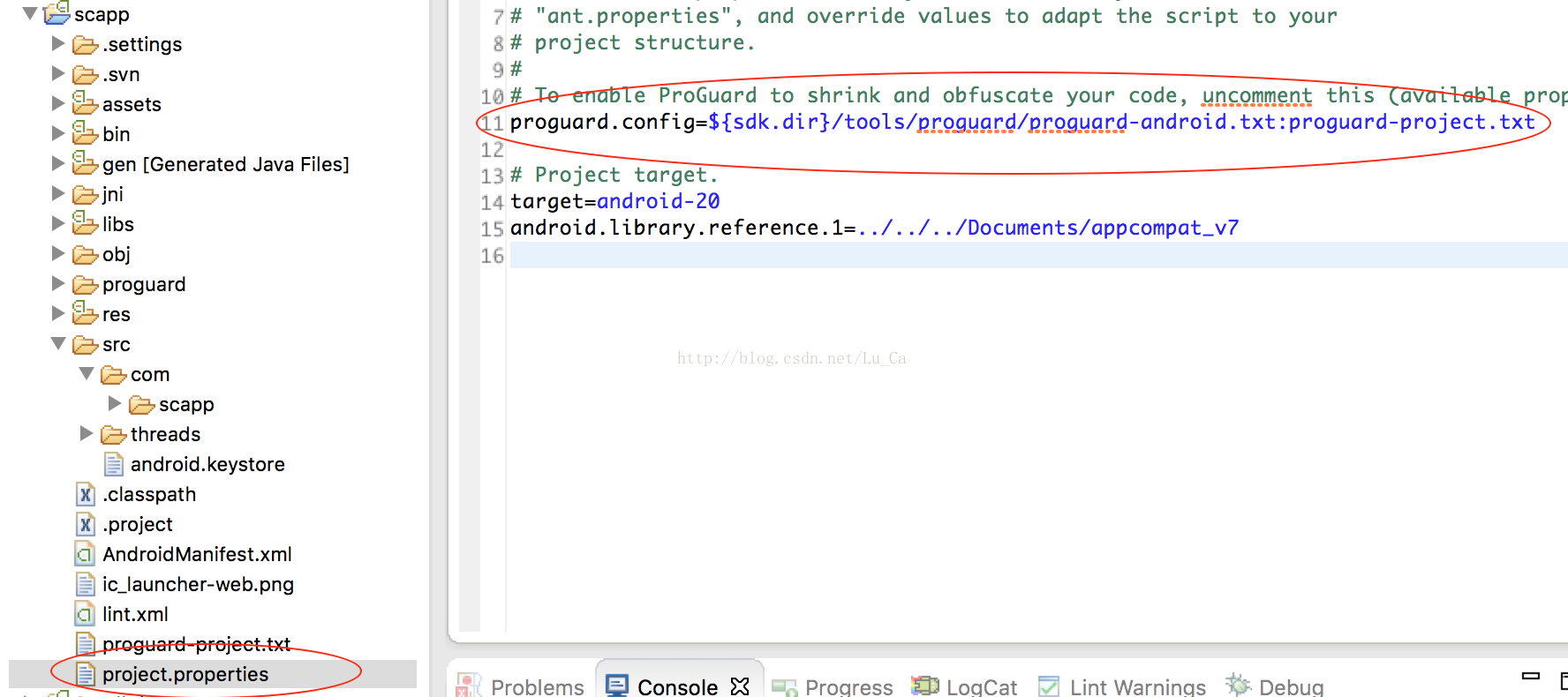

1、先說簡單的全局混淆:我的系統版本是android4.4 直接找到項目中project.properties文件,打開後第十一行已經注釋的

proguard.config=${sdk.dir}/tools/proguard/proguard-android.txt:proguard-project.txt 打開

然後,就是正常的打包方式打包,利用keynote簽名,打包成apk後,如果別人反編譯的話部分文件的名字以及一些方法和變量名字變成了aa bb cc等

這種方式比較簡單,對於沒有一些私有的jni項目直接打包,通過測試就可以用了。

2、部分文件混淆:其實就是部分文件不混淆,如果我項目中有些方法不能混淆怎麼辦,當然就是在全局混淆的基礎上,設定一些方法活著一些文件不混淆

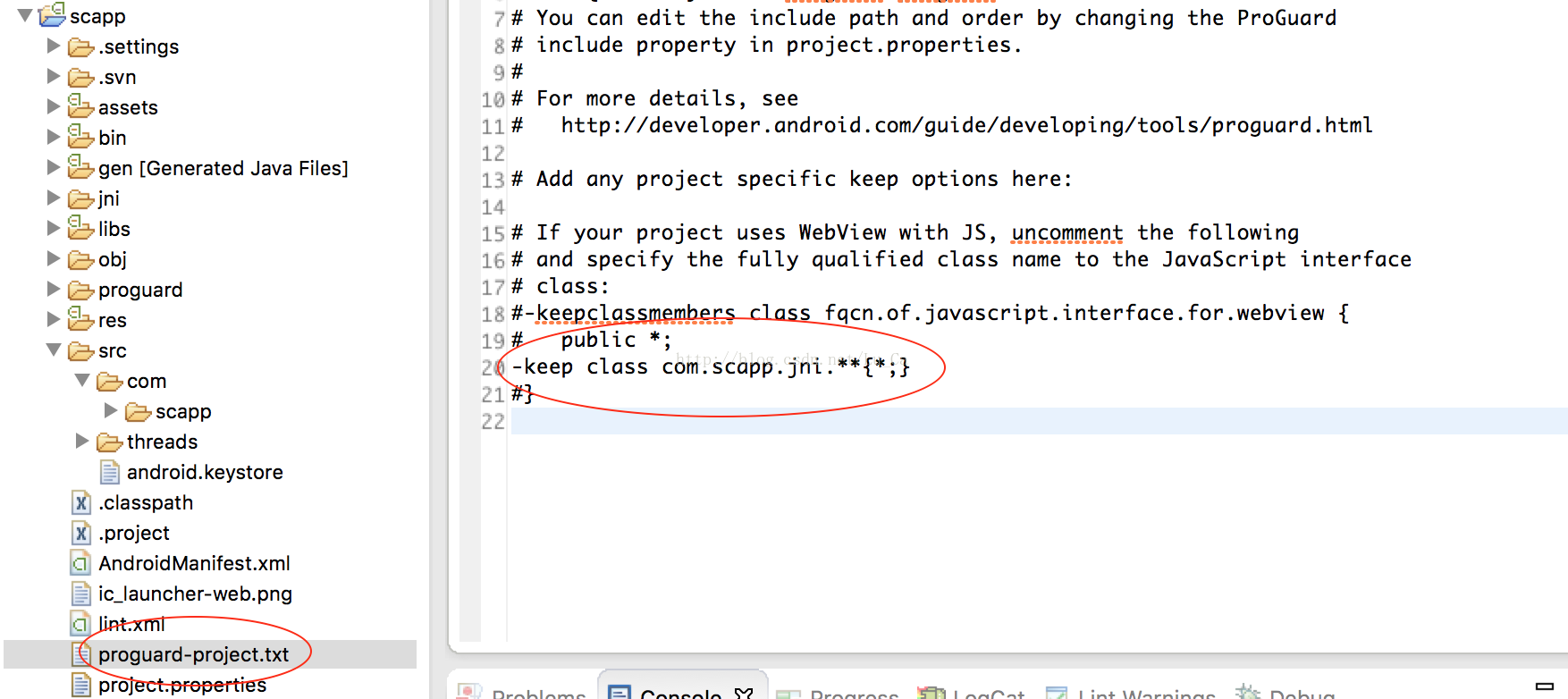

注意:這些都是寫在proguard-project.txt文件中的,上邊打開的那個注釋,形成全局混淆就是說的用proguard-project.txt文件內容混淆。所以設置什麼不混淆也是在這個文件中設置。

先說下不混淆方法我想保留方法createbtn

-keep class com.scapp.MainActivity.createbtn

如果設置不混淆一個文件(我們這個是不混淆jni文件)

-keep class com.scapp.jni.**{*;}

常言道:無圖言x 。配上圖片說的清楚。下邊分別是全局混淆和文分文件混淆

部分文件混淆,是在打開注釋的基礎上設置保留哪些不混淆

部分文件混淆,是在打開注釋的基礎上設置保留哪些不混淆

另外附上一個網址,直接能反編譯出源代碼:http://www.ludaima.cn/android.html

另外附上一個網址,直接能反編譯出源代碼:http://www.ludaima.cn/android.html

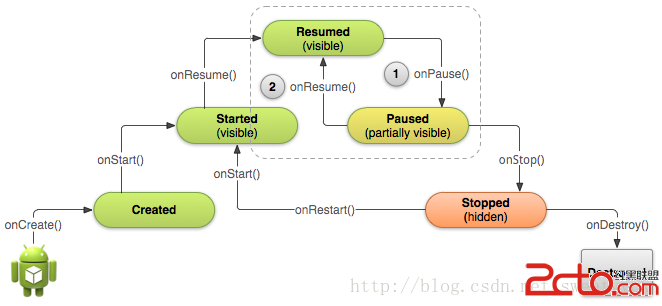

Android學習路線(十三)Activity生命周期——停止和恢復(Pausing and Resuming )一個Activity

Android學習路線(十三)Activity生命周期——停止和恢復(Pausing and Resuming )一個Activity

先占個位置,下次翻譯~ :p During normal app use, the foreground activity is sometimes obstruct

高通Quick Charge 2.0快充技術從入門到精通

高通Quick Charge 2.0快充技術從入門到精通

高通Quick Charge 2.0快充技術(下稱QC2.0),近日成為了我們關注的焦點,同時也是整個行業熱議的話題。在此之前快充只能通過提升電流的方式來達

Android 6.0 Runtime permission

Android 6.0 Runtime permission

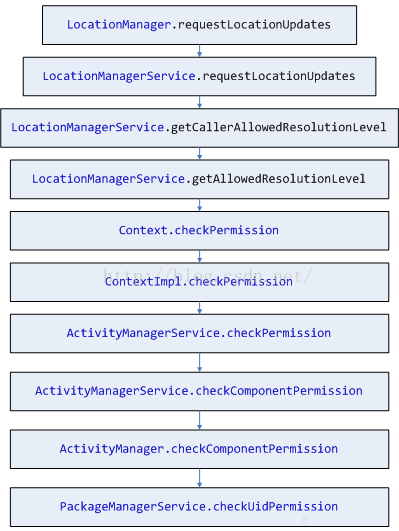

Android版本升級到6.0之後,為了一改往日安全受人诟病的形象,將權限授權的安裝時授予的基礎上,對於一部分危險的權限采用動態控制授權的方式。類似國內手機安全助手權限控

Android7.0 數據業務長連接撥號過程

Android7.0 數據業務長連接撥號過程

前面我們已經分析了android在進行數據業務撥號前,進行相關准備工作的流程,現在我們可以分析一下整個數據業務長連接撥號在框架部分的流程。長連接的“長&rdq