編輯:關於Android編程

最近和朋友聊天,發現一些灰色產業鏈通過批量反編譯市場上的apk,然後進行注入廣告,再重新打包上渠道。

我想大家都不希望自己家的產品或者自己的app那麼容易被“占據”,但是想要自身能夠防御,首先要知道對方的手段。所以本篇博客的目的不是教大家如何破解別人的app,而是讓大家提升安全防御意識,對我們的應用做一些必要的防護,讓自己的app不會那麼容易被“占領”。

因為是初探,也不需要掌握太多的技術,主要是各種工具的使用了~~

幾個重要的工具,注意使用最新版本。

https://ibotpeaches.github.io/Apktool/ http://jd.benow.ca/ https://sourceforge.net/projects/dex2jar/相信就是為了學習,大家或多或少都使用過上述幾個工具了:

apktools主要用戶反編譯和打包; JD-GUI 主要用於對.class文件展示為源碼(比如jar文件) dex2jar 主要用於將dex文件轉化為jar文件如果沒有的話,自行下載,盡可能的下載最新版本。

題目是注入廣告,那麼我們選擇一類廣告注入,大多數app都有閃屏廣告,那麼我們就模擬:反編譯一個apk,加入我們的閃屏廣告頁,然後重新打包。

首先需要准備一個apk,我們隨便寫一個簡單的demo。

package com.zhy.decompile;

import android.support.v7.app.AppCompatActivity;

import android.os.Bundle;

public class MainActivity extends AppCompatActivity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

}

}

app的樣子是這樣的,湊合截個圖,據說沒圖不利於閱讀。

然後點擊run,拿debug的apk就可以,當然不嫌麻煩可以自己簽名拿個混淆的apk,也可以隨便下載一個小眾的app。

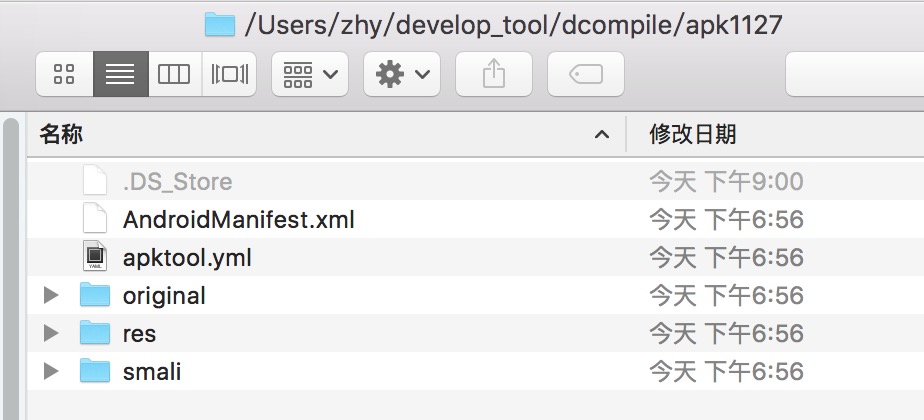

./apktool d app.apk

其中res目錄為資源目錄,smali目錄下可以認為是源碼目錄,不過都是對應的smali文件。

如果你對smali的語法比較清晰,可以直接在代碼中添加邏輯。

我們這裡就算了,不過我們這裡可以打開res目錄,找到activity_main的布局文件,然後修改裡面的字符串為:This is hacked app!,這裡自己玩。

對了,我們要注入閃屏廣告。

思考下,閃屏廣告我們可以用Activity來呈現,那麼我有個思路是這樣的步驟:

編寫閃屏廣告頁的Activity 修改AndroidManifest.xml中的入口Activity為我們閃屏頁Activity 閃屏頁面中,3s後跳轉到原有的入口Activity

那就搞定了。

好像有什麼不對的地方,我們這裡的源碼都是smali格式的,那麼閃屏頁的Activity我只會java呀,這怎麼轉化,有什麼大力出奇跡的工具麼?

恩,還真有。

工具就是Android Studio,開個玩笑,雖然我們不會,但是我們知道smali文件可以反編譯生成,那麼我們可以查看反編譯apk的包名,然後我們新建一個app,在相同的包名下編寫一個閃屏頁Activity,然後打包成apk。把這個apk再反編譯,提取出閃屏頁對應的Smali文件,粘貼到被反編譯apk的目錄不就好了麼。

2. 新建項目(為了Smali文件)內容如下:

package com.zhy.decompile;

public class HackAdActivity extends AppCompatActivity {

private Handler mHandler = new Handler(Looper.getMainLooper());

private Runnable mCallback = new Runnable() {

@Override

public void run() {

Intent intent = new Intent();

intent.setComponent(new ComponentName("com.zhy.decompile",

"com.zhy.decompile.MainActivity"));

startActivity(intent);

}

};

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

mHandler.postDelayed(mCallback, 3000);

}

@Override

protected void onDestroy() {

super.onDestroy();

mHandler.removeCallbacks(mCallback);

}

}

注意包名一定要和原包名一致&先不要使用到布局文件,後面會說~~

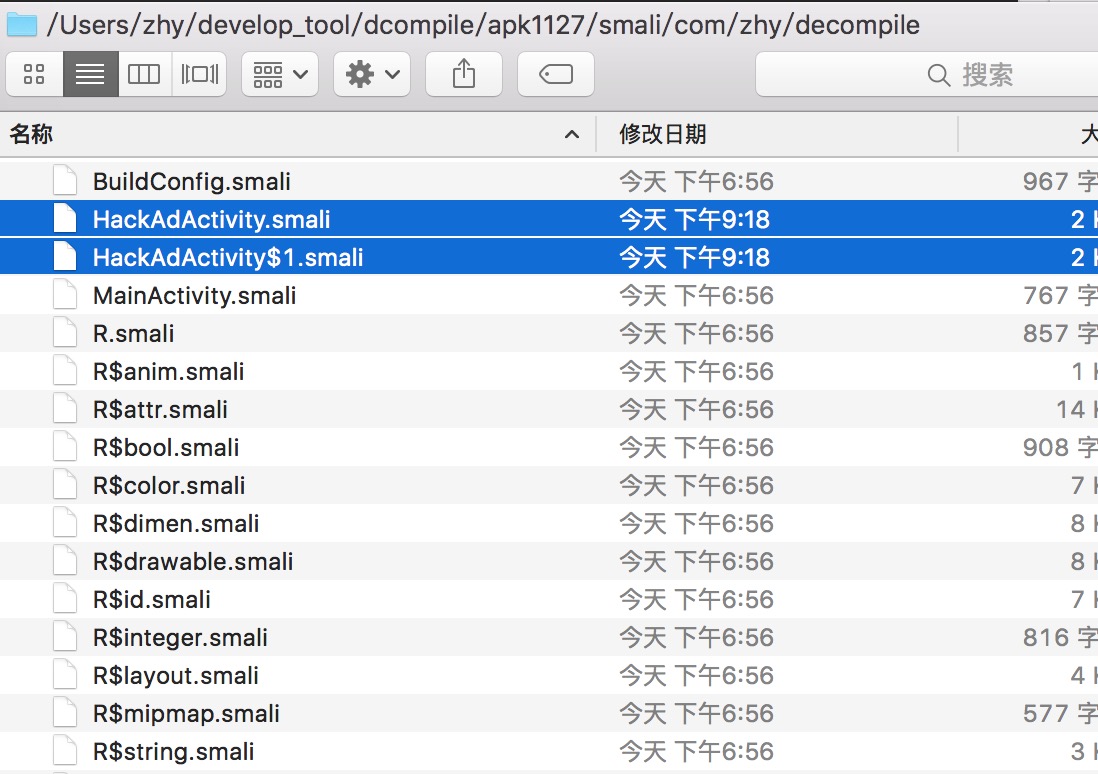

然後提取出apk,重新進行上面的操作,取到Smali文件。

注意我們的編寫方式包含內部類,兩個一起copy到反編譯app的目錄。

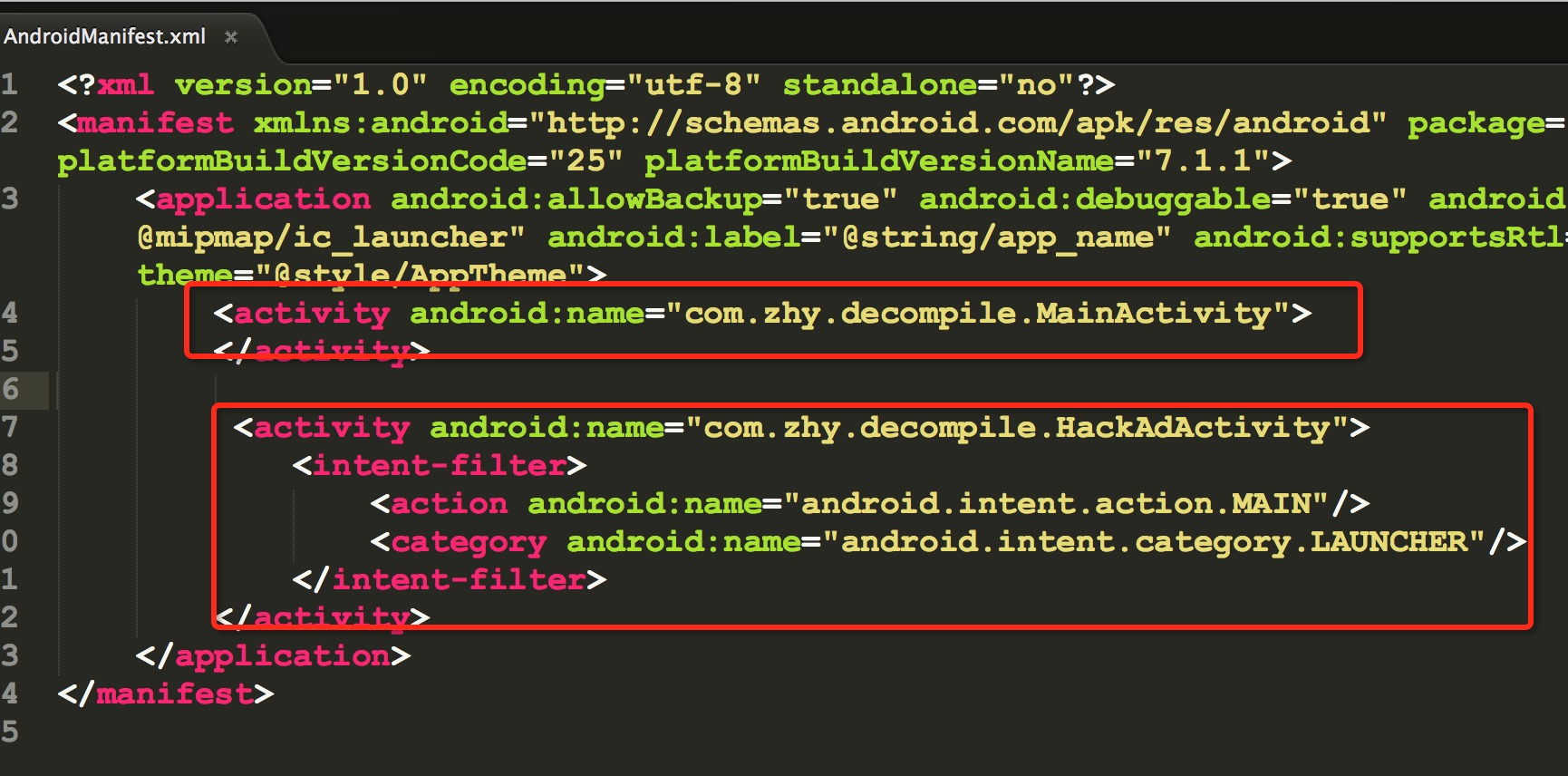

然後打開AndroidManifest.xml修改入口Activity…

可以看到入口Activity改為我們新建的Activity了,原來的入口Activity切換為普通Activity了。

到這裡,我們的文件就修改完畢了。

然後我們重新打包,與其打包之後的apk,還可以安裝,安裝後啟動首先是閃屏廣告頁,然後才是原來的頁面。

那接下來就是打包了~~

3.打包

./apktool b apk1127 -o app1127_new.apk

./apktool b apk1127 -o app1127_new.apk

I: Using Apktool 2.2.0

I: Checking whether sources has changed...

I: Smaling smali folder into classes.dex...

W: Unknown file type, ignoring: apk1127/smali/.DS_Store

W: Unknown file type, ignoring: apk1127/smali/com/.DS_Store

W: Unknown file type, ignoring: apk1127/smali/com/zhy/.DS_Store

I: Checking whether resources has changed...

I: Building resources...

I: Building apk file...

I: Copying unknown files/dir...

ok,打包成功後,可以看到一個新的app1127_new.apk。

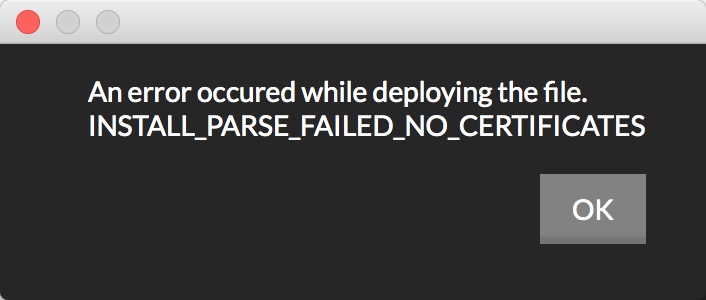

這個apk現在是無法安裝的,安裝後出現下圖結果:

主要是因為沒有簽名。

那麼接下來就開始簽名吧~

4.簽名簽名的話,我們需要一個簽名文件,我們一起來新生成下。

keytool -genkey -alias zhy.keystore -keyalg RSA -validity 20000 -keystore zhy.keystore

然後按照提示往下輸入即可。

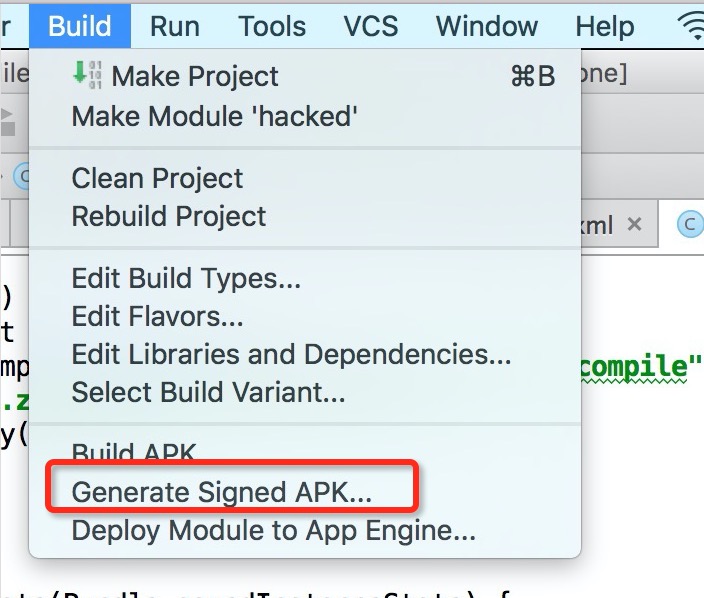

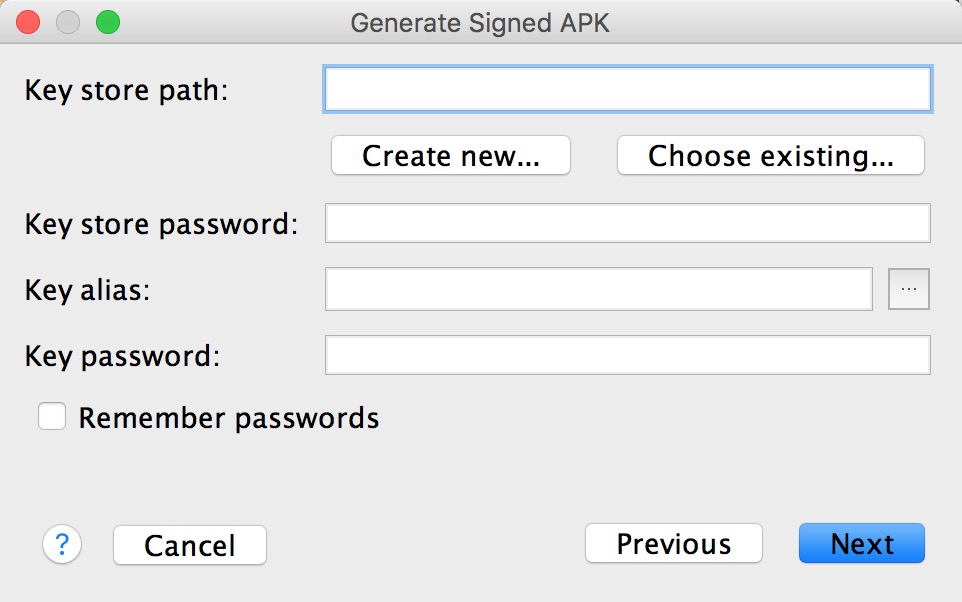

當然如果你嫌命令太難記,你也可以利用Android Studio進行可視化生成一個:

點擊Build:

選擇create New,然後在彈出面板填寫就行了,你肯定會填。

有了keystore之後呢,我們可以利用新生成的keystore來簽名我們剛才hack的apk。

jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1

-keystore zhy.keystore

-storepass 123456

app1127_new.apk

zhy.keystore

記得上述代碼弄成一行去執行:

上面的options其實並不多,文件路徑,密碼,別名呀什麼的,應該可以看明白,有興趣可以詳細的搜索下相關文件。

簽名完成之後一般就可以安裝了,不過我們一般還會做一個對齊操作。

5.對齊

zipalign 4 app1127_new.apk app1127_new_align.apk

此刻運行:

原本只有一個頁面,可以看到現在被我們注入了一個I am ad的頁面。

當然了,如果你是一路模擬過來的,因為前面說了,先不要使用資源,所以你應該能看出頁面的跳轉,但是並Ad頁面並沒有布局文件。

下面我們來說使用布局文件。

四、使用布局文件HackAdActivity中添加一行:

setContentView(R.layout.ad);

還是剛才的活,重新反編譯copy Smali文件,並且把ad這個layout復制到想要注入的app的反編譯後的文件夾中。

然後是不是打包就好了呢?

當然不是,如果是,剛才就直接說好了。我們在寫代碼的時候,都知道會生成一個R.layout.ad,那麼這個值,在原本的app裡面肯定是沒有的(不考慮重名情況)。

所以,我們需要手動加入進去:

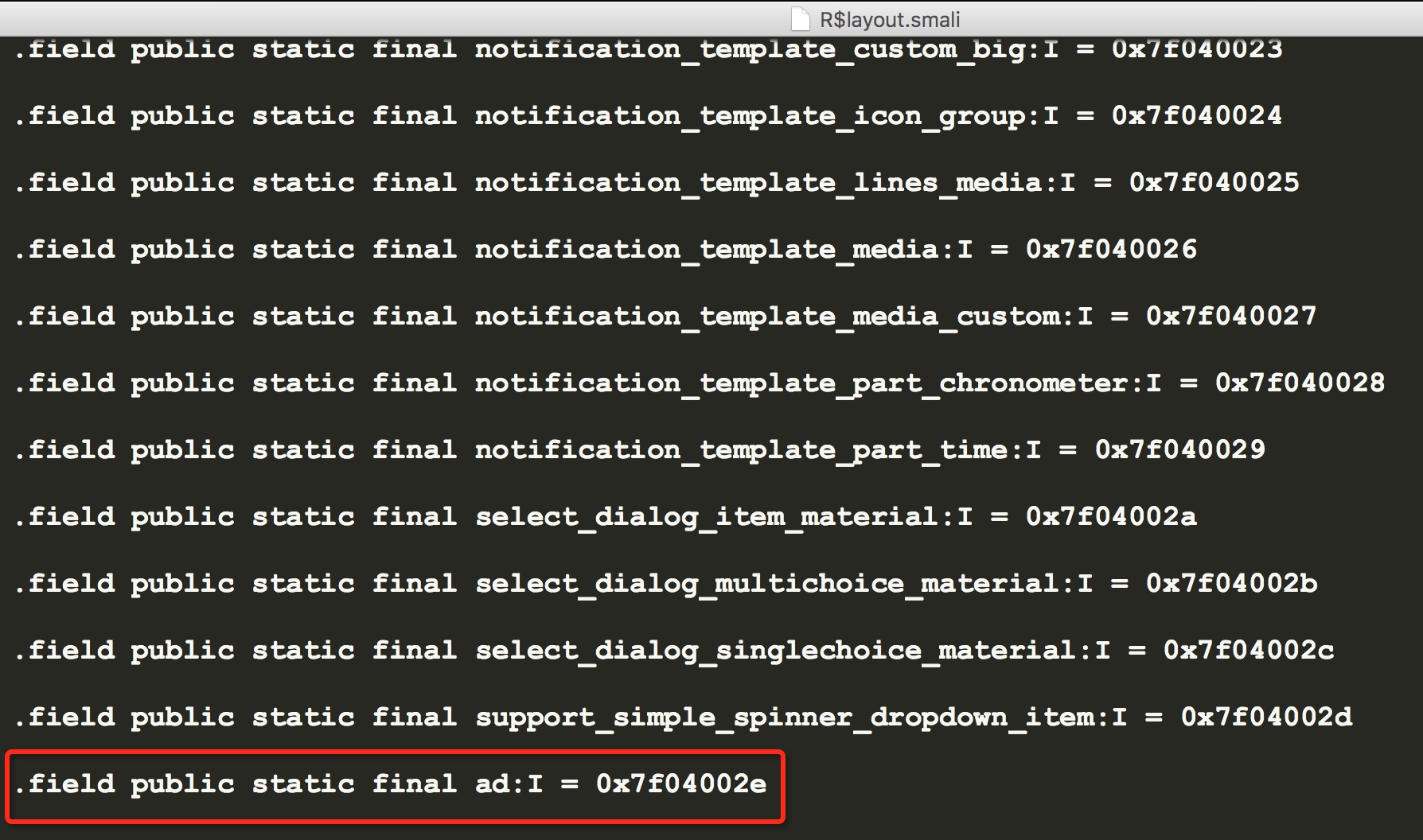

打開R$layout.smali文件:

我們在最後添加一個ad的資源id:

.field public static final ad:I = 0x7f04002e

然後保存退出。

別急著打包…

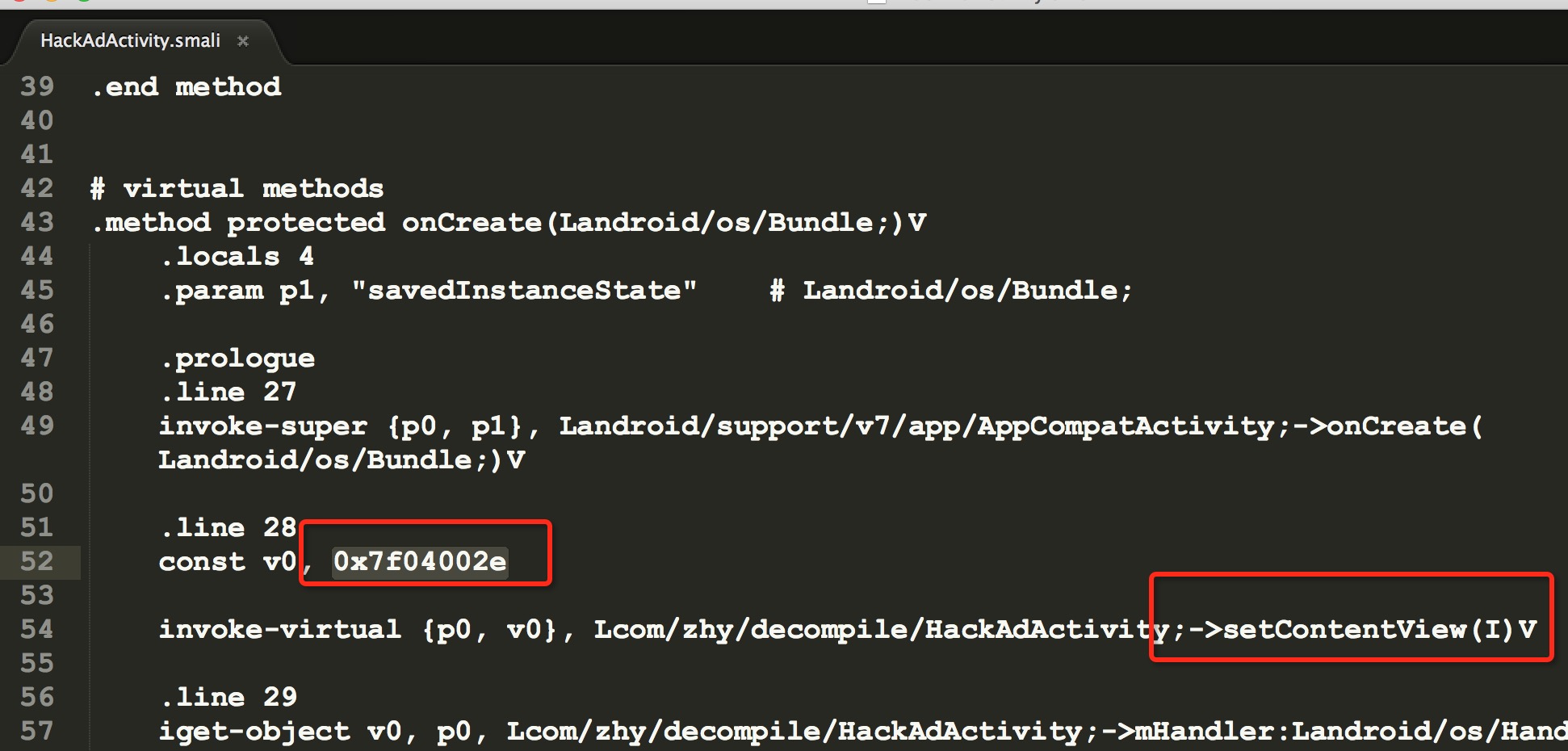

這裡定義完了,我們的HackAdActivity.smali中還需要修改呢。

你別說smali文件裡面我看不懂怎麼改?

改個id還是可以的。

找到setContentView前一行,是不是還蠻容易定位的。

改完之後,重新打包、簽名、對齊就ok了~~

如果你使用了更多的資源,記得基本都要處理。

五、總結那麼到這裡就完成了反編譯一個apk,然後往裡面注入一個新的Activity並且可以自定義這個布局文件,至於這個Activity能看什麼事大家肯定都明白。

但是,但是,我們的目的並不是讓大家去反編譯人家的apk,而是知道我們的apk能夠被別人這麼玩。

將gradle更好用到應用開發上

將gradle更好用到應用開發上

將gradle更好應用到你的應用開發上面Gradle深入淺出以下部分可以讓你將一個基於gradle建立的android程序跑起來,並將重點介紹gradle為安卓開發過程中

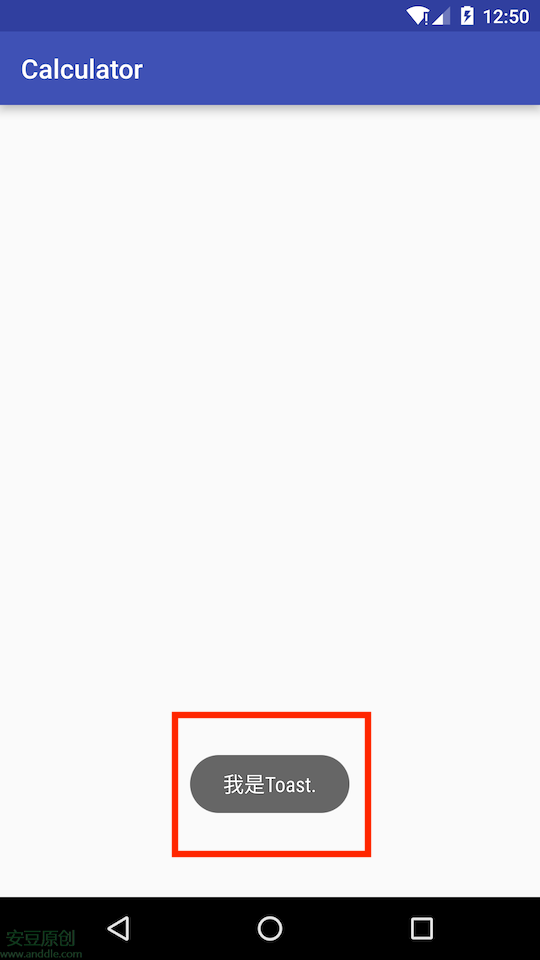

布局與控件(五)-Toast吐司與布局的抽象標簽merge include ViewStub

布局與控件(五)-Toast吐司與布局的抽象標簽merge include ViewStub

第5節 Toast5.1 使用效果Toast用來向用戶彈出一個提示框,然後自動消失,就像這樣,面包機烤好面包後,就騰的一下把面包從面包機裡彈出來。而這個控件顯示時也像是從

android開發之wheel控件使用詳解

android開發之wheel控件使用詳解

出門在外生不起病呀,隨便兩盒藥60多塊錢。好吧,不廢話了,今天我們來看看wheel控件的使用,這是GitHub上的一個開源控件,用起來十分方便,我們可以用它做許多事情,比

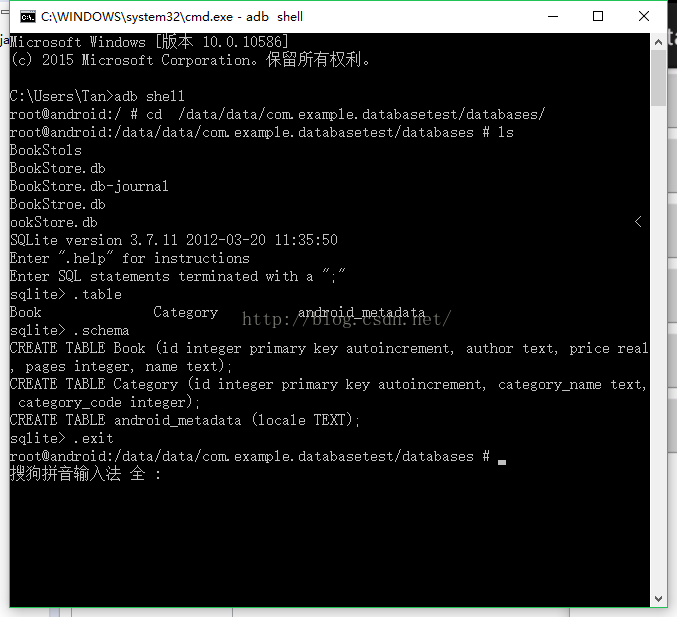

Android SQLite 數據庫存儲詳解

Android SQLite 數據庫存儲詳解

SQLite 是一款輕量級的關系型數據庫Android為了讓我們能夠更加方便地管理數據庫,專門提供了一個SQLiteOpenHelper幫助類,借助這個類就可以非常簡單地