編輯:關於Android編程

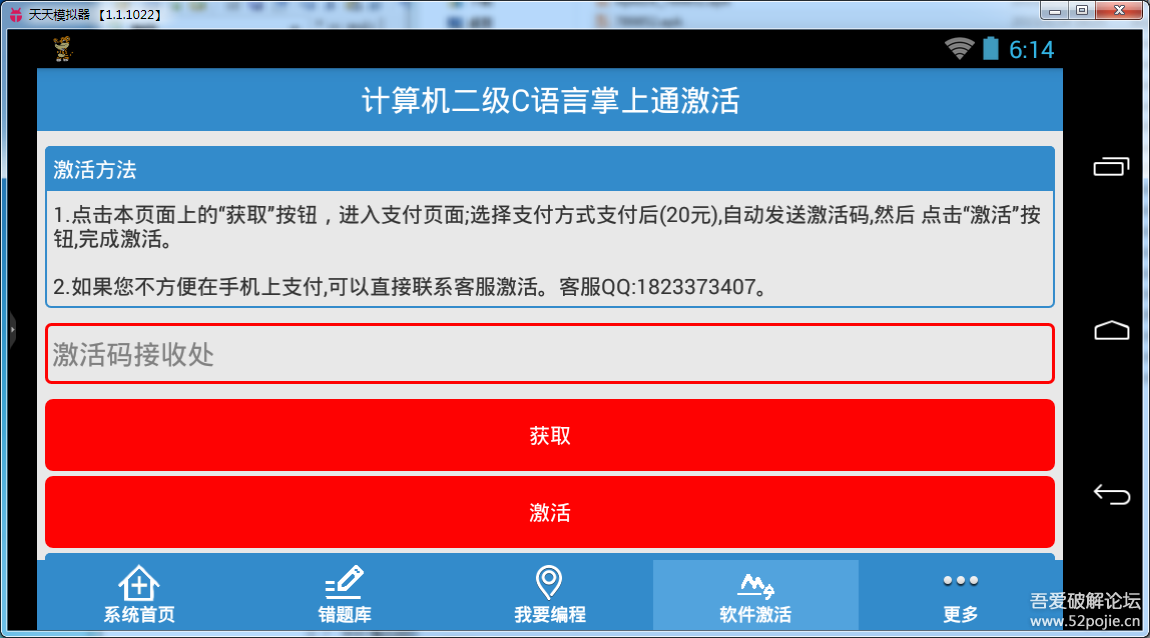

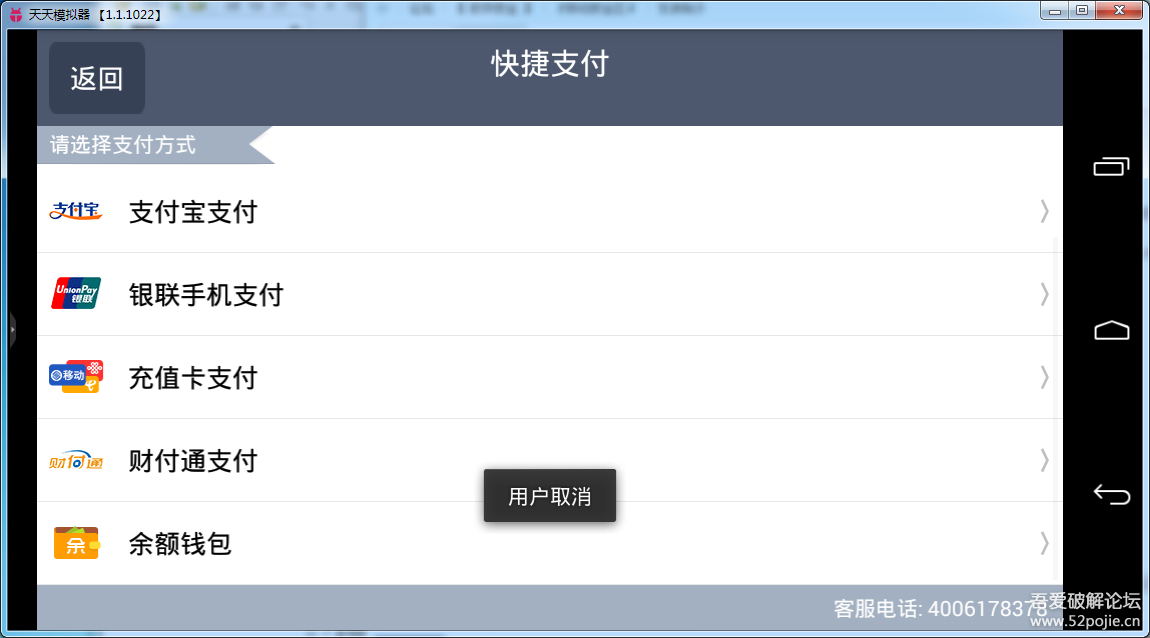

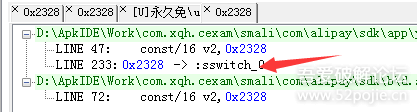

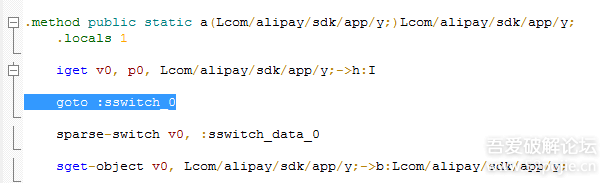

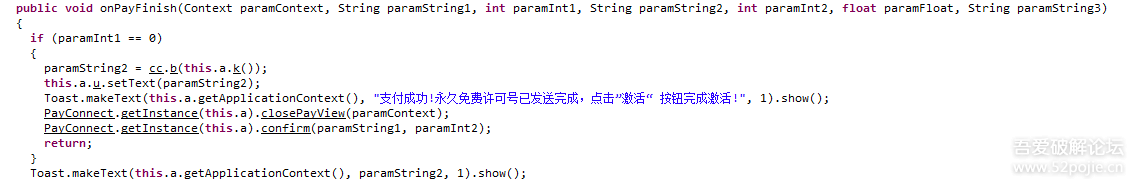

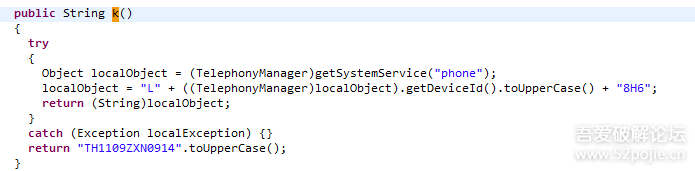

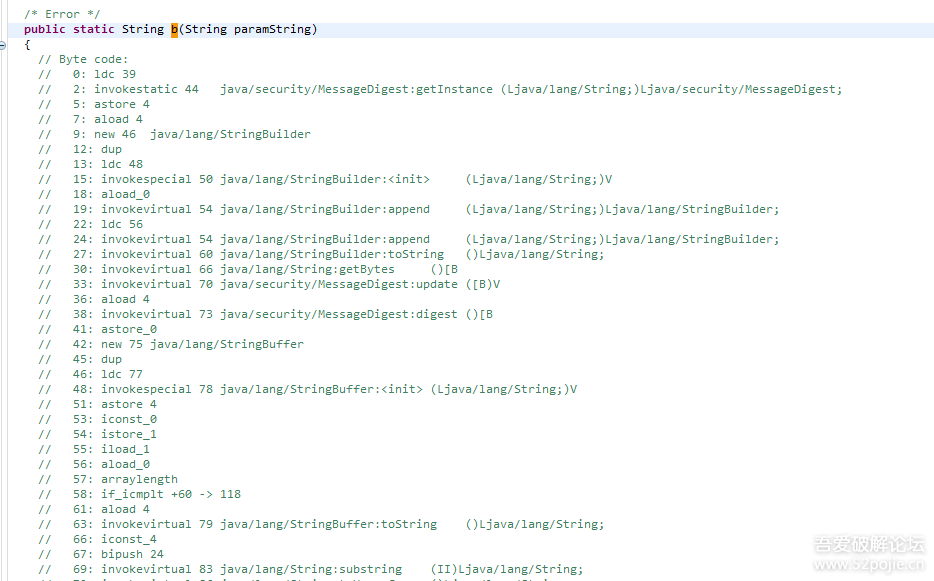

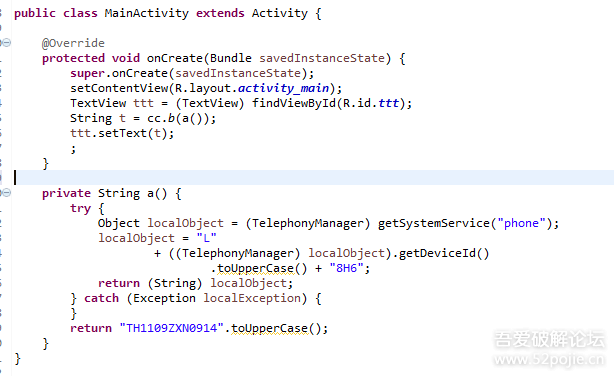

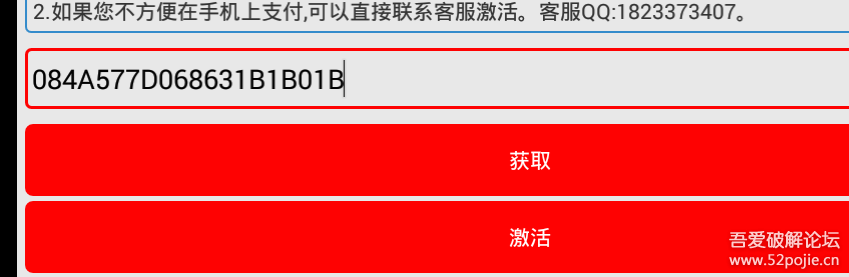

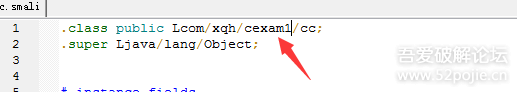

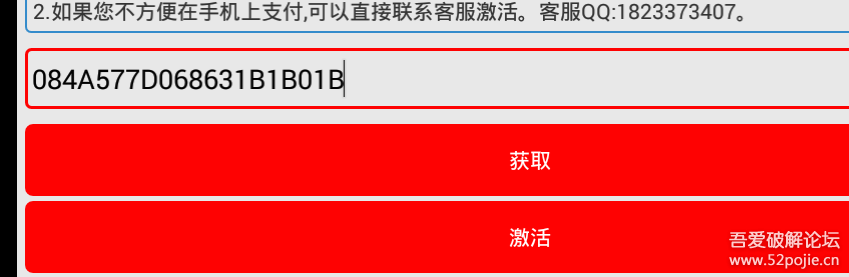

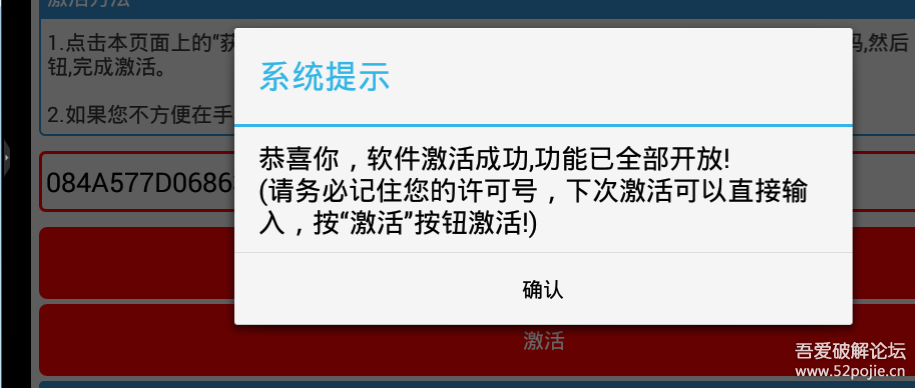

那個帖子的軟件是通過爆破法實現破解的,之前我在這個帖子講過

那個帖子的軟件是通過爆破法實現破解的,之前我在這個帖子講過

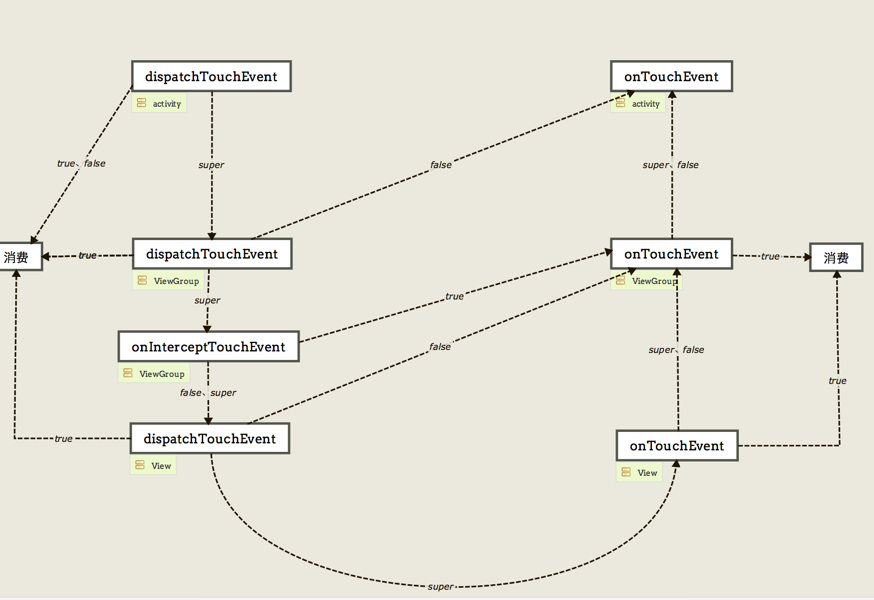

android 事件分發機制(圖文詳解)

android 事件分發機制(圖文詳解)

在Android開發中,事件分發機制是一塊Android比較重要的知識體系,了解並熟悉整套的分發機制有助於更好的分析各種點擊滑動失效問題,更好去擴展控件的事件功能和開發自

Android自定義Spinner下拉列表(使用ArrayAdapter和自定義Adapter實現)

Android自定義Spinner下拉列表(使用ArrayAdapter和自定義Adapter實現)

今天學習了Spinner組件的使用,非常好用的一款組件,相當於從下拉列表中選擇項目,今天收獲頗多,下面給大家演示一下Spinner的使用(分別使用ArrayAdapter

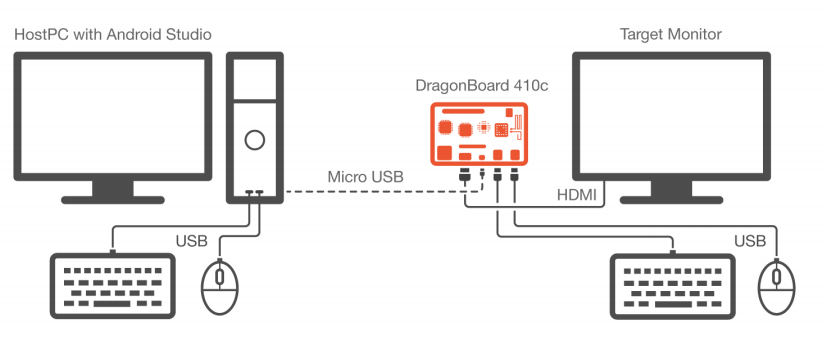

DragonBoard410c手把手進行安卓開發

DragonBoard410c手把手進行安卓開發

在上一篇中我們介紹了基於DragonBoard 410c的Debian開發。並且通過UART口登錄到了Debian中的Shell,實現了基本的控制台應用。本文主要是針對安

Android 自定義View UC下拉刷新效果(二)

Android 自定義View UC下拉刷新效果(二)

啦啦啦,這是山寨UC浏覽器的下拉刷新效果的第二篇,第一篇請移步Android 自定義View UC下拉刷新效果(一)我們看圖說話:主要工作1.下拉刷新的圓形向回首頁的圓形