編輯:關於Android編程

關於安卓上的app分析,有很多的本地化軟件可以勝任,

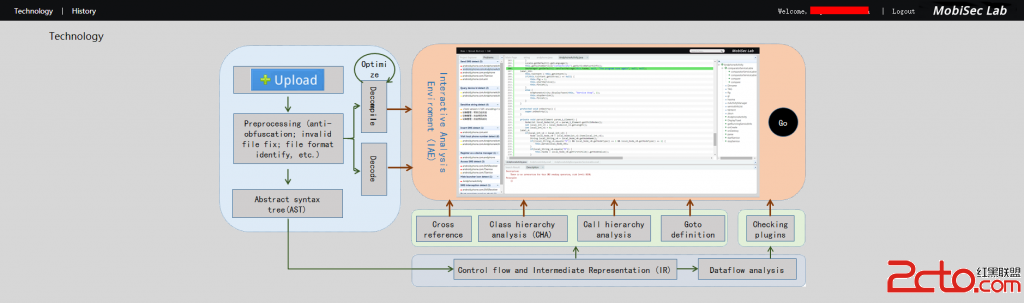

不過,今天給大家介紹一款在線的安全審計,惡意軟件(android app)檢測和分析工具,mobiseclab,

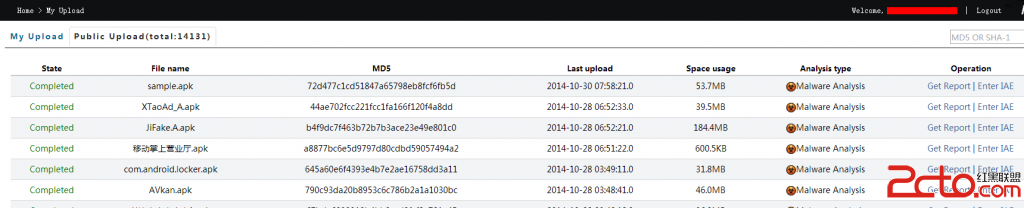

因為看到國內對此工具的介紹比較少,但是其實有很多人在默默使用.不信你看下圖upload的app數目:

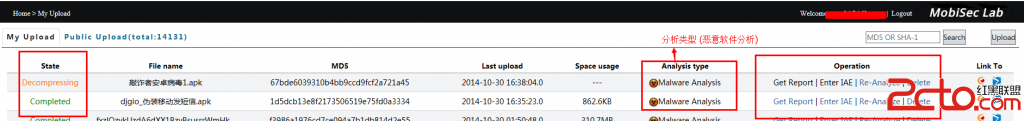

好,那既然短短一段時間[最早的樣本其實是今年的10月1號]這麼多,看的這麼多都是別人的樣本,不如我們自己試一試吧:

0x00:

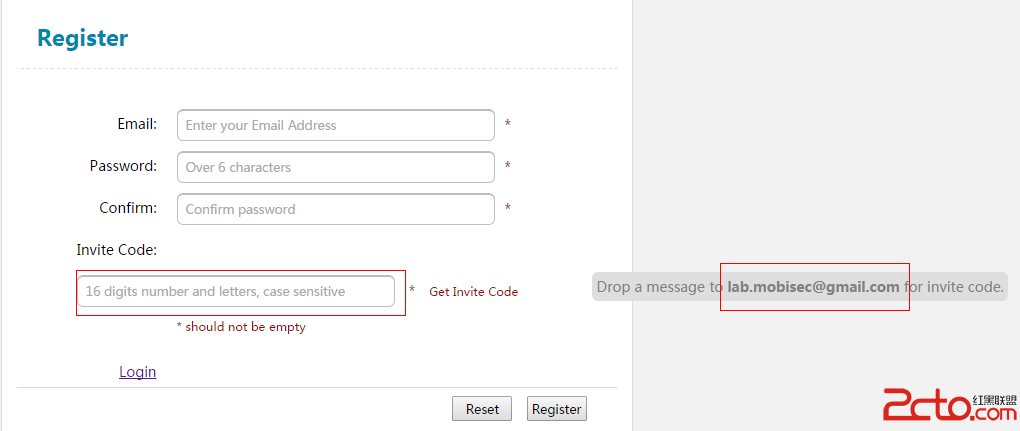

首先,你得先有個賬號,去http://akana.mobiseclab.org/register.jsp這裡可以注冊,注意這裡是需要邀請碼的,下面也有提示,需要你給實驗室的郵箱發送一份誠懇的郵件,然後,他們就會給你分配一個邀請碼回復到你的郵箱[注意寫英文啊!]

而後,你就可以注冊進而…

0x01:

這裡登入後就是個人的分析列表,選擇右上角的 upload可以持續上載app.

第一欄state表示處理狀態,分析type目前是也只能是惡意軟件分析,還有一種secure assessment(安全評估),目前還未對外開放.

右側操作欄裡是幾種不同的操作,這裡會先給大家看下網站給出的報告,然後再帶著大家看下反編譯後的內容 →→

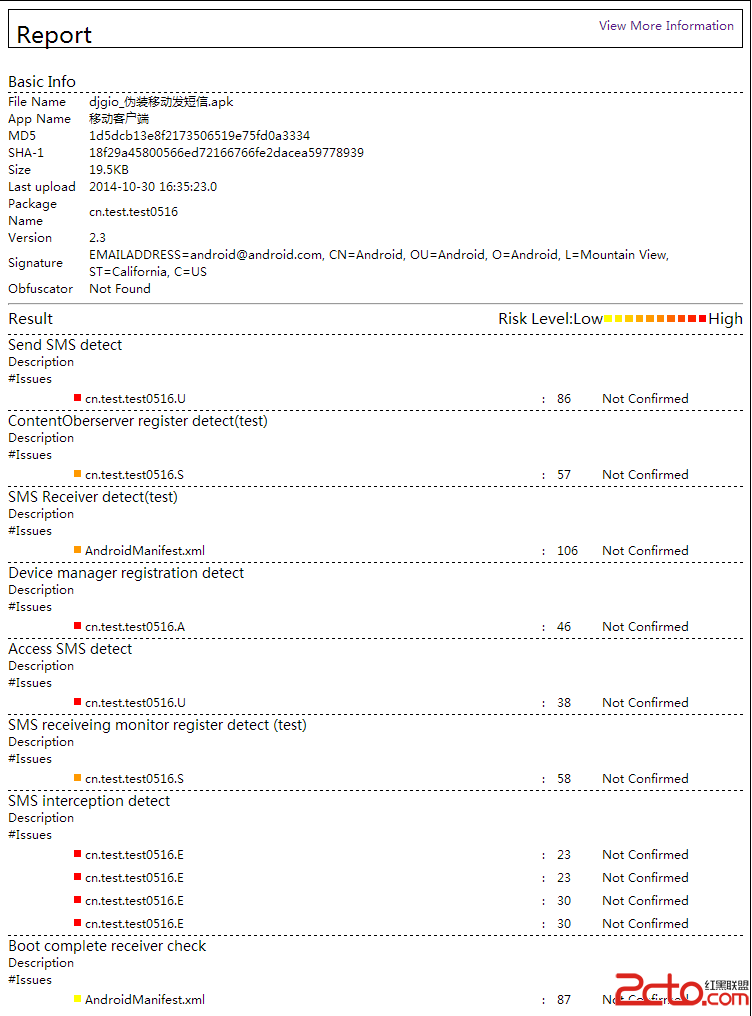

這裡我們先點擊Operation操作菜單下的 “GET Report”看下,這裡會給出關於此APP的分析報告的概況:

OK.這裡的報告分別以色塊來標注風險點以及其等級.我們有了總體的概括,下面就可以進入一個比較惬意的IDE了.

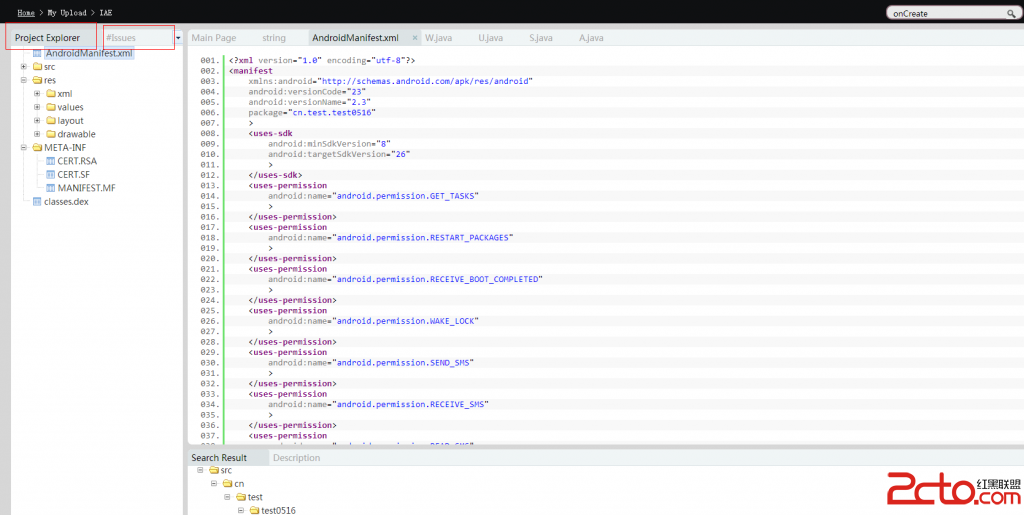

點擊 “ENTER IAE”就可以進入整體反編譯後的APP信息,這裡是以一個可視化的IDE來呈現的,相信編程的童鞋也比較熟悉.

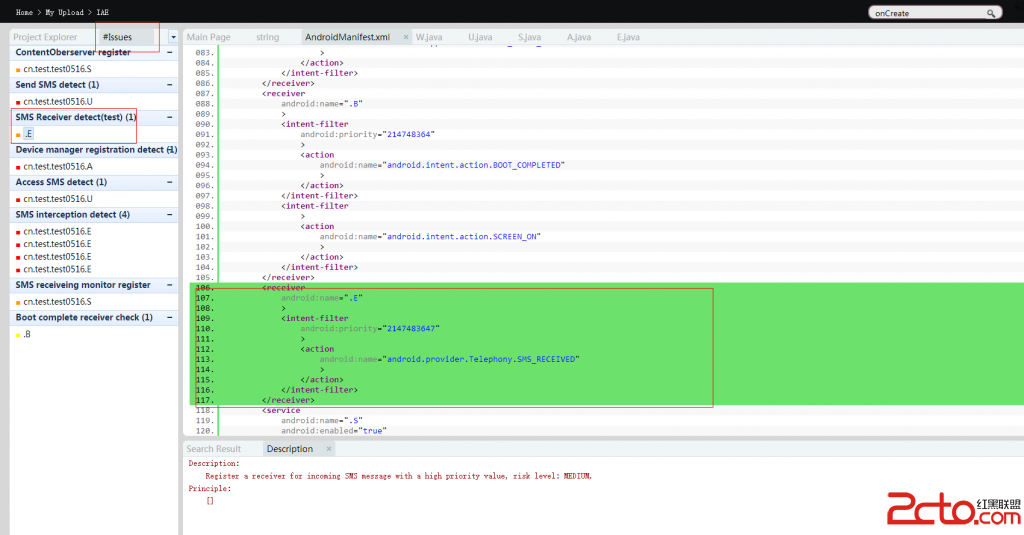

最左側分別為兩個菜單,一個是項目浏覽,一個是ISSUES,也就是存在的風險點.這裡簡單再截一張圖:

這裡會列出可能的風險問題,點擊每個塊,都會進入相應的代碼處,方便分析調試[點擊圖片即可看到大圖].

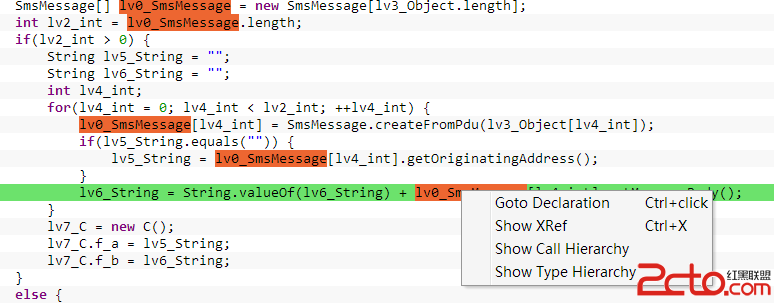

而且,在代碼方面,還有相應的函數,變量快捷操作:

這裡可視化IDE的體驗非常好,包括搜索,跳轉,提示做的都很好,OK,有了此等利器,小伙伴們可以自己嘗試下分析咯.

文章到這裡就結束了,下一篇再跟大家拿具體的樣本來進行分析,來一步一步看下,安卓中APP是如何一步一步侵蝕用戶… … …

最後附上URL: http://akana.mobiseclab.org/

Android編譯系統分析(五)-system.img的生成過程

Android編譯系統分析(五)-system.img的生成過程

我們在完整編譯android系統的時候,最終會生成幾個重要的鏡像文件,其中有system.img,userdata.img,ramdisk.img等。這篇文章的目的是分析

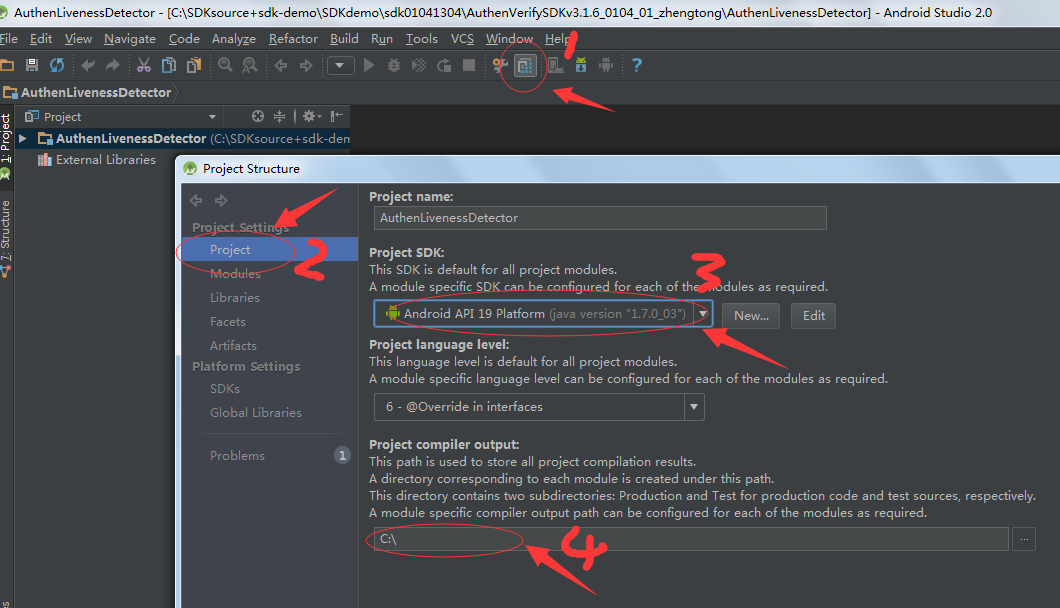

使用Android Studio打開eclipse項目以及打開網上下載的studio項目報錯解決辦法

使用Android Studio打開eclipse項目以及打開網上下載的studio項目報錯解決辦法

下面來介紹一下標題的題目,之前剛接觸Android Studio也是一頭霧水,在此寫下來和大家分享:】(一) . Andriod Studio下載網址:http://ww

Android自定義表格控件滿足人們對視覺的需求

Android自定義表格控件滿足人們對視覺的需求

Android平台已經給我們提供了很多標准的組件,如:TextView、EditView、Button、ImageView、Menu等,還有許多布局控件,常見的有:Abs

android自定義View全解

android自定義View全解

本文主要有以下內容:* 自定義View的分類* 自定義View的注意事項* 自定義View的實現* 自定義View使其支持wrap_content和padding* 自定