編輯:關於Android編程

mk_app jni main.c Android.mkAndroid.mk內容十分滿簡單:

LOCAL_PATH := $(call my-dir) include $(CLEAR_VARS) LOCAL_MODULE:= main_exec LOCAL_SRC_FILES := main.c include $(BUILD_EXECUTABLE)命令下,cd到jni的上一級目錄,然後執行ndk-build命令:

E:\GitHub\ndk_tutorial\android_build_c_exec\mk_ap>ndk-build [armeabi] Compile thumb : main_exec <= main.c [armeabi] Executable : main_exec [armeabi] Install : main_exec => libs/armeabi/main_exec在jni同級目錄下, libs/armeabi/下生成可執行程序main_exec

gcc_app main.c命令行,cd到gcc_app目錄下,然後執行下面命令:

D:\android-ndk-r9b-windows-x86\toolchains\arm-linux-androideabi-4.6\prebuilt\windows\bin\arm-linux-androideabi-gcc.exe --sysroot=D:\android-ndk-r9b-windows-x86\platforms\android-13\arch-arm -o main_exec main.c在當前目錄下生成main_exec可執行程序。

E:\GitHub\ndk_tutorial\android_build_c_exec\gcc_app>adb push main_exec /sdcard/ 1528 KB/s (6260 bytes in 0.004s) E:\GitHub\ndk_tutorial\android_build_c_exec\gcc_app>adb shell shell@mako:/ $ cp /sdcard/main_exec /data/local/ cp /sdcard/main_exec /data/local/ cp: /data/local/main_exec: Permission denied 1|shell@mako:/ $ cp /sdcard/main_exec /data/local/tmp cp /sdcard/main_exec /data/local/tmp shell@mako:/ $ cd /data/local/ cd /data/local/ shell@mako:/data/local $ cd tmp cd tmp shell@mako:/data/local/tmp $ ls -l main_exec ls -l main_exec -rwxr-x--x shell shell 6260 2014-06-06 16:30 main_exec shell@mako:/data/local/tmp $ chmod 751 main_exec chmod 751 main_exec shell@mako:/data/local/tmp $ ./main_exec ./main_exec hello world通過adb push到sdcard上,然後進入shell模式,從sdcard復制到/data/local/tmp 下(注意我的n4手機上/data/local下權限不夠,進入tmp可以)。 chmod 751 設置可執行程序權限,然後執行。!。

android性能優化實戰理論篇

android性能優化實戰理論篇

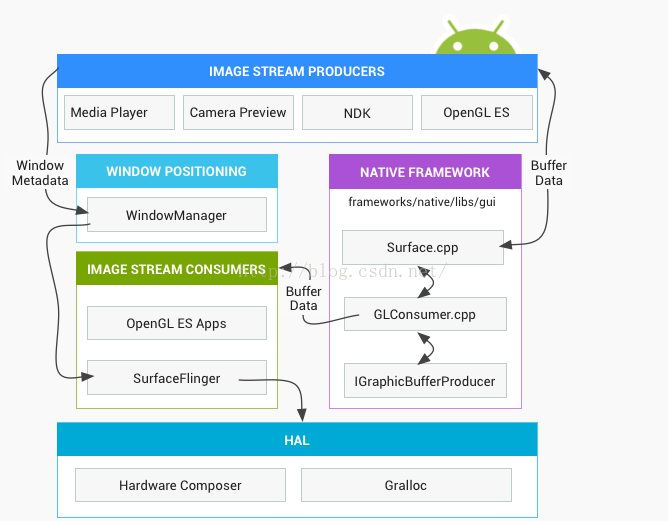

第二篇:理論通過之前前篇介紹的工具,我們知道了應該怎麼樣去獲取要分析的數據,但是也僅僅局限在於怎麼樣獲取數據,而沒有深入數據分析,這一篇主要講解的是UI刷新這塊部分and

android:Activity啟動模式之singleTask(一)

android:Activity啟動模式之singleTask(一)

先看一下standard啟動模式的說明:只有一個實例,在同一個應用程序中啟動他的時候,若不存在此Activity實例,則會在當前棧頂創建一個新的實例,若存在,則會把棧中在

Android之——手機黑名單的實現

Android之——手機黑名單的實現

有了前面幾篇博文作為基礎(《Android之——AIDL小結》、《Android之——AIDL深入》、《Android之&

Android之高仿雅虎天氣(二)---代碼結構解析

Android之高仿雅虎天氣(二)---代碼結構解析

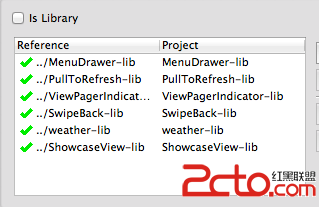

本例使用了6個庫代碼和1個主工程代碼。 一、6個庫代碼如下圖所示: 其中 ①.MenuDrawer、ViewPagerIndi