編輯:關於Android編程

本文收集了信息安全頂會中有關Android方面的論文

隨著Android平台上惡意代碼的激增,為了使安全工作者能夠提高對惡意代碼的分析效率,文章介紹了一個自動化的分析工具——Mobile SandBox。該工具通過兩種方式來對惡意代碼進行分析:靜態分析和動態分析。(1)通過靜態分析來指導動態分析,擴大動態分析的執行范圍。(2)動態分析用於對native層的API進行監控和日志分析輸出。

【文章的大致內容】:

[靜態分析]

1. 通過VirusTotal 數據庫進行特征值匹配

2. 解析AndroidManifest文件,提取敏感權限

3. 分析samli-code查找敏感的API

4. 提取App需要的定時器和廣播

5. 生成包含上述內容的xml文件

[動態分析]

動態分析分為了三部分,監控了三個部分的代碼:

1. DroidBoxfile 用於記錄java層的行為

2. ltrace logfile 用於記錄native C層的行為

3. PCAP log 用於監控3G網絡

[總結]

該系統完成的任務:

1. 啟動模擬器初始化環境

2. 使用adb安裝app

3. 啟動app

4. 使用ltrace 關聯Dalvik VM

5. 使用monkeyrunner進行行為觸發

6. 增加額外的事件比如說打電話發短信之類的

7. 再次使用monkeyRunner做行為觸發

8. 收集三個日志文件

2. TaintDroid:An Information-Flow Tracking System for Realtime Privacy Monitoring on Smartphones

論文語言:英文

TaintDroid是一個動態分析的工具,實現的是污點跟蹤,可以用於檢測Android手機用戶的隱私數據跟蹤

文章來源:InOSDI,pages1–6,2010

【OSDI簡介】:按照USnews的分類,Computer Science被分為四個大類:AI, Programming Language, Systems, Theory.。毫無疑問,Systems是這四個大類中最要緊也是最大的一個。根據citeseer在2003年5月排出的所有計算機學科會議和期刊的影響因子排名[1],在前十位中的屬於Systems的有7個,在前15個中占據了11個。Systems的內容十分廣泛,包括OS, Architecture, Network等等。在citeseer排名中,最好的會議是OSDI,這是一個收錄范圍相當廣的會議。提到OSDI,就得提到排名第11的另一個會議: SOSP。這兩個是OS最好的會議,每兩年開一次,輪流開,比如今年是OSDI,那麼明年就是SOSP。由於這兩個會議方向很廣,因此影響很大。除此之外,在OS方向還有一些

方向比較專一,但是水平仍然很高的會議,比如FAST就是File and storage system最好的會議,NSDI偏重Networked System Design and Implementation,2004年才第一次,USENIX Sponsor,號稱要辦成Network最好的System的會議。RTSS是Real system最好的會議。在Architecture領域,最好的會議是ISCA,HPCA和MICRO。還有像ASPLOS則是OS, Architecture, Programming language三個領域交叉的最好會議,近年來貌似Architecture霸占。可以說Systems的會議非常多,一直是計算機的熱門領域。本文僅僅針對OSDI和SOSP這兩個最top的OS會議,尤其是OSDI來了解一下這個最頂級的會議都是哪些人物,哪些組在上面發表論文,這些牛人現在又在研究什麼,我們中國人在這個會議上又有什麼表現。

【會議歷史】

OSDI 一個年輕的會議,它的全稱是Operating Systems Design and Implementation。它是由USENIX主辦的。USENIX是一個於1975年成立的Advanced Computing Systems Association。它所舉辦的都是一些非常好的會議,比如前面提到的OSDI,FAST等等。OSDI是USENIX於1994年創辦的,基本上是兩年一次,至今為止舉辦了7屆(94,96,99,2000,2002,2004,2006)。每屆會議舉行3天,早期的OSDI每屆收錄20篇左右的文章,從2002年開始穩定在27篇,一般是每個小方向有3篇文章。

而SOSP是一個相對古老的會議,它是由ACM下屬的SIGOPS (the ACM Special Interest Group on Operating Systems)於1967年創辦的。這個會議也是兩年一次,迄今為止已經舉辦了20屆,每屆收錄的文章在20篇左右。

關於更多有關OSDI的詳細介紹:(請點擊)OSDI, SOSP與美國著名計算機系的調查

[摘要]

現今,智能手機操作系統不能有效的提供給用戶足夠的控制權並且很清楚的了解到第三方的應用程序是如何使用其的隱私數據。我們使用了TaintDroid來闡明這個缺點,其是一個高效的,全系統動態污點跟蹤和分析系統可以同時跟蹤對個敏感數據來源。TaintDroid利用了Android虛擬機的執行環境提供了一個實時的分析。TaintDroid僅需消耗綁定的CPU為基准14%的性能開銷對於第三方的應用程序的開銷完全可以忽略不計。通過使用TaintDroid監控了Android第三方比較流行的30款軟件的行為,我們發現在其中的20款軟件中就有68個例子是誤用用戶隱私信息的。使用TaintDroid監控敏感信息有助於手機用戶在使用第三方應用時獲得很多的信息對於智能手機有價值的輸入對於安全公司也可以有效的尋找出有惡意行為的軟件。

3.Dissecting Android Malware: Characterization and Evolution

論文語言:英文

文章簡介:蔣旭憲先生的文章,文章描述了作者在2010年之間收集到的1260個樣本將其分為了49個家族病毒。其中還介紹了惡意代碼所具有的惡意行為

文章根據統計的角度來進行了詳細的分析,觸發惡意軟件的行為時需要的條件等。如何進行分類統計的。不同的樣本之間有哪些惡意行為。

同時還介紹了惡意代碼編寫者是怎麼獲利的等等。

4.Detecting Passive Content Leaks and Pollution in Android Applications

文章語言:英文

[論文框架]

1.描述了content provider存在的設計缺陷

2.研究的主要目的

3.研究的主要方法

4.幾款典型的使用的content provider程序的分析

5.相關工作和總結

在android的4.2版本之前設計的Content Provider是存在 兩個重要的漏洞

主要原因:缺少必要的 權限控制。除了本 程序可以利用content provider其他的程序也可以起提供的接口對數據庫進行訪問

•其他程序可以通過某個程序中content provider提供接口來訪問該程序要訪問的數據庫,這樣容易造成用戶的隱私洩露 •其他程序可以通過某個特定程序的content provider提供的接口來修改某個程序指向的數據庫。惡意應用:可以修改黑名單和白名單。未完待續。。。

Android實習札記(5)---Fragment之底部導航欄的實現

Android實習札記(5)---Fragment之底部導航欄的實現

在Part 4我們回顧了一下Fragment的基本概念,在本節中我們就來學習Fragment應用的簡單例子吧! 就是使用Fragment來實現

Android通訊錄管理(獲取聯系人、通話記錄、短信消息)(二)

Android通訊錄管理(獲取聯系人、通話記錄、短信消息)(二)

Android通訊錄管理(獲取聯系人、通話記錄、短信消息)(二) 前言:上一篇博客介紹的是獲取聯系人的實現,本篇博客將介紹通話記錄的實現。 同樣的,你可以到這

android開發之使用上下文菜單

android開發之使用上下文菜單

android中的上下文菜單類似於PC上的鼠標右鍵單擊,不同的是android上沒有鼠標這一概念,更談不上右鍵單擊,在android中,一般是長按某個View,調出上下文

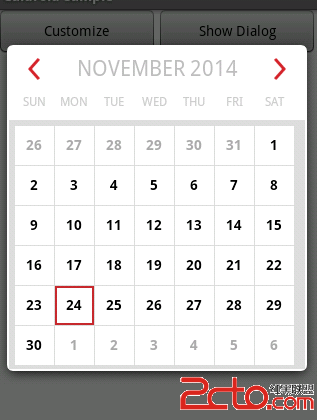

android 日期選擇器

android 日期選擇器

效果圖: 開源項目用的是Studio 開發的 ,如果用Eclipse自己手動導入就可以了,常用的方法: public sta