編輯:關於Android編程

我也來說說android master key 漏洞,官方稱為ANDROID-8219321。

先是在看雪上看到android master key的漏洞,這個號稱可以控制95%以上的

android手機(理論上會影響2013年5月以前的android系統,大概是4.3之前的android)。So crazy!不得了,趕緊研究一下。主要參考了以下文章:

http://bbs.pediy.com/showthread.php?p=1197239

http://www.kanxue.com/bbs/showthread.php?t=175129

先看看2013年3月和5月官方給出的說法是

3月:

Improper installation of unsigned code

ID: ANDROID-8219321

Severity: High

Affected versions: Android 2.0 and greater

An inconsistency in the handling of zipfiles during application installation may lead to the installation andexecution of unsigned code in a privileged context.

This issue will be publicly disclosed in 90days. A CTS test will be included in the next CTS release.

5月:

Insertion of arbitrary code withoutchanging package signature due to incorrect parsing of APKs (update to previousbulletin)

First published: March 4th, 2013

Last Updated: May 31st, 2013

ID: ANDROID-8219321

Severity: High

Affected Android Versions: all

Arbitrary code can be inserted into an APKand pass signature verification due to incorrect parsing of APKs. A maliciouslycrafted classes.dex can be inserted before a legitimately signed classes.dex inan APK. Signature verification will be performed on the second, legitimateclasses.dex, but the first, malicious classes.dex is installed for applicationuse.

Update: This issue will be publiclypresented at Blackhat 2013. Please seehttp://www.blackhat.com/us-13/briefings.html#Forristal for more details. Atthat time, we expect active public exploitation of this issue outside of GooglePlay.

原理就是惡意apk可以繞過android簽名驗證機制,進而直接控制手機上的apk.

漏洞修復前後比對:(luni/src/main/java/java/util/zip/ZipFile.java)

在漏洞修復前Android未考慮到APK壓縮文件中的重復entryName問題,這樣惡意軟件制作者就可以制作特定的APK包繞過Android APK包證書認證。

2013年7月3號bluebox在官網發文該漏洞,詳見http://bluebox.com/corporate-blog/bluebox-uncovers-android-master-key/

2013年7月7號大名鼎鼎的cyanogenmod 發布修復補丁。詳見:http://review.cyanogenmod.org/#/c/45251/

具體的修復方法,作者還沒去實踐。

1、將原本的apk中的文件解壓出來。分成兩個文件夾,orgin_dex和orgin_nodex。其中orgin_dex僅放解壓出來的classes.dex文件,orgin_nodex放剩余的所有文件。

2、創建第三個文件夾dirty_dex,放修改之後編譯出的classes.dex文件。

3、利用ant打包。build.xml如下:

cracked-neteasy3.5.apk網易新聞客戶端就是本人cracked過的apk,運行後彈出提心信息“cracked by xiaoqiang“.

注意:

1.如何反編譯、修改、重建class.dex 本文就不啰嗦了。

2.Ant的打包,直接在eclispse右鍵build.xml文件就可以了。

3.最後你可以用7-zip查看cracked-neteasy3.5.apk,發現目錄下有兩個class.dex文件。

OK!完事,突然就發現android好玩了起來。

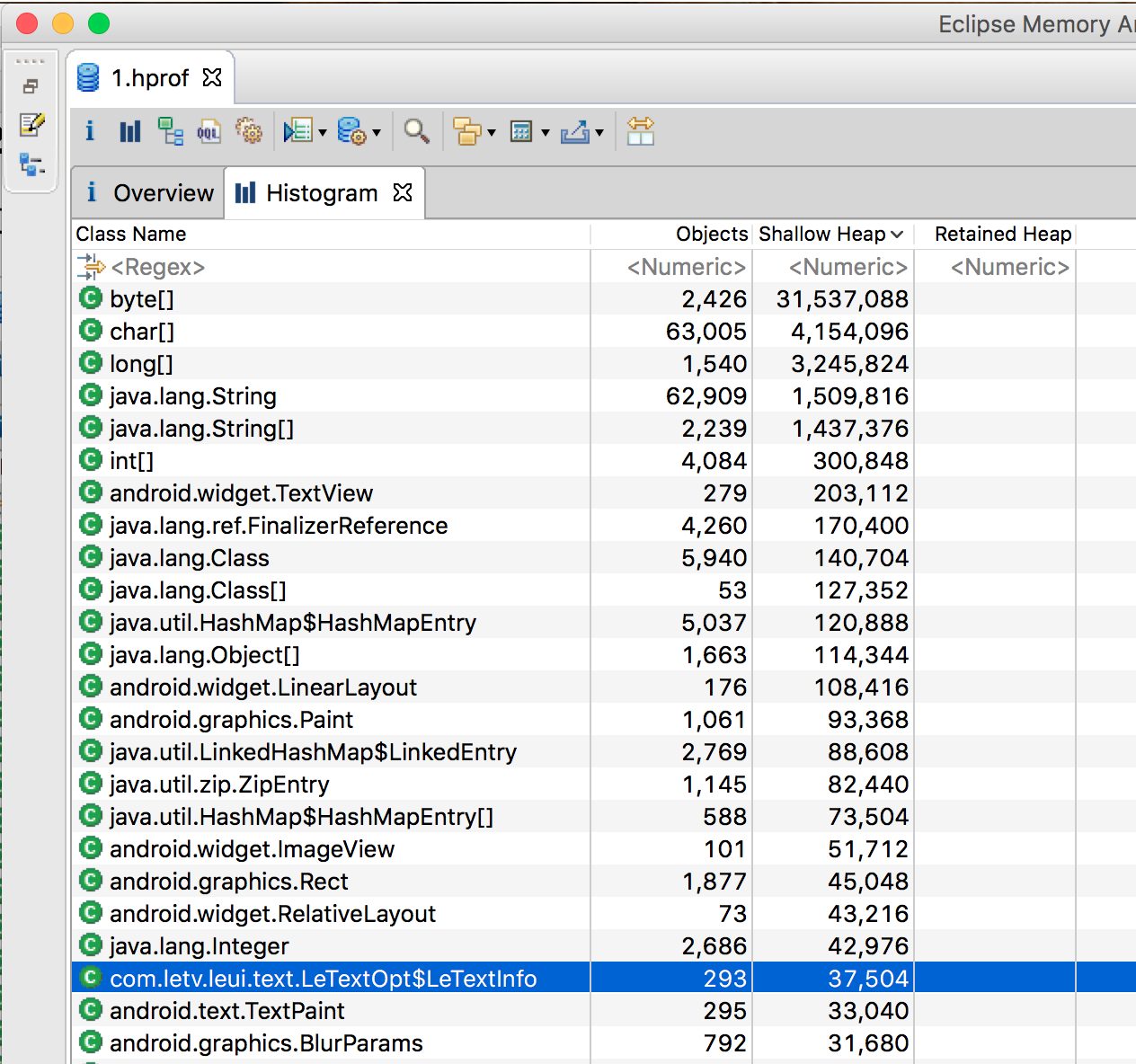

Android性能優化之MAT內存檢測

Android性能優化之MAT內存檢測

前言1.什麼是內存洩漏?這個問題說來話太長了,似乎盤古開天劈地以來就有的話題一樣,這個問題一直在困擾著程序員,內存洩露 memory leak,是指程序在申請內存後,無法

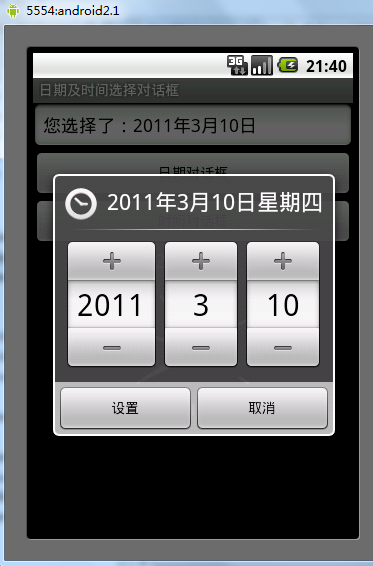

Android之日期及時間選擇對話框用法實例分析

Android之日期及時間選擇對話框用法實例分析

本文實例講述了Android之日期及時間選擇對話框用法。分享給大家供大家參考。具體如下:清單文件:<?xml version=1.0 encoding=ut

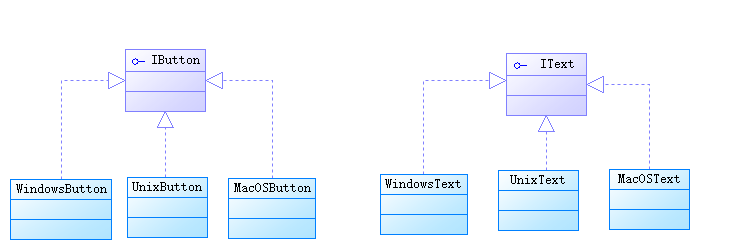

java/android 設計模式學習筆記(4)---抽象工廠模式

java/android 設計模式學習筆記(4)---抽象工廠模式

再來介紹一下抽象工廠模式(Abstact Factory Pattern),也是創建型模式之一。抽象工廠模式和工廠方法模式稍有區別。工廠方法模式中工廠類生產出來的產品都是

Android開發筆記(一百零八)智能語音

Android開發筆記(一百零八)智能語音

智能語音技術如今越來越多的app用到了語音播報功能,例如地圖導航、天氣預報、文字閱讀、口語訓練等等。語音技術主要分兩塊,一塊是語音轉文字,即語音識別;另一塊是文字轉語音,