編輯:關於Android編程

Android啟動過程

Android在啟動的時候,會由UBOOT傳入一個init參數,這個init參數指定了開機的時候第一個運行的程序,默認就是init程序,這個程序在ramdisk.img中。可以分析一下它的代碼,看看在其中到底做了一些什麼樣的初始化任務,它的源文件在system/core/init/init.c中。

它會調用到init.rc初始化文件,這個文件在out/target/product/generic/root下,我們在啟動以後,會發現根目錄是只讀屬性的,而且sdcard的owner是system,就是在這個文件中做了些手腳,可以將它改過來,實現根目錄的可讀寫。

通過分析這幾個文件,還可以發現,android啟動時首先加載ramdisk.img鏡像,並掛載到/目錄下,並進行了一系列的初始化動作,包括創建各種需要的目錄,初始化console,開啟服務等。System.img是在init.rc中指定一些腳本命令,通過init.c進行解析並掛載到根目錄下的/system目錄下的。

ramdisk.img、system.img、userdata.img鏡像產生過程:

首先在linux終端下使用命令file ramdisk.img,打印出如下字符ramdisk.img: gzip compressed data, from Unix,可以看出,它是一個gzip壓縮的格式,下面對其進行解壓,使用fedora自帶的工具進行解壓,或者使用gunzip進行解壓(可能需要將擴展名改為.gz),可以看到解壓出一個新的ramdisk.img,這個ramdisk.img是使用cpio壓縮的,可以使用cpio命令對其進行解壓,cpio –i –F ramdisk.img,解壓後可以看到生成了一些文件夾和文件。看到這些文件就會明白,它和root目錄下的內容完全一樣。說明了ramdisk.img其實是對root目錄的打包和壓縮。

下面分析system.img的來源。在build/core/Makefile裡的629行,可以看到這麼一段文字

# The installed image, which may be optimized or unoptimized.

#

INSTALLED_SYSTEMIMAGE := $(PRODUCT_OUT)/system.img

從這裡可以看出,系統應該會在$(PRODUCT_OUT)目錄下生成system.img

再繼續往下看,在662行有一個copy-file-to-target,這實現了將system.img從一個中間目錄復制到/generic目錄。

BUILD_SYSTEM的定義在636行。

這裡的system.img不是/generic目錄下面我們看到的那個system.img,而是另一個中間目錄下的,但是是同一個文件。一開始看到的復制就是把out /target/product/generic/obj/PACKAGING/systemimage_unopt_intermediates目錄下面的system.img復制到/generic目錄下。

現在,知道了system.img的來歷,然後要分析它是一個什麼東西,裡面包含什麼??

Makefile line624

$(BUILT_SYSTEMIMAGE_UNOPT): $(INTERNAL_SYSTEMIMAGE_FILES) $(INTERNAL_MKUSERFS)

$(call build-systemimage-target,$@)

這裡調用了build-systemimg-target Makefile line605

ifeq ($(TARGET_USERIMAGES_USE_EXT2),true)

## generate an ext2 image

# $(1): output file

define build-systemimage-target

@echo "Target system fs image: $(1)"

$(call build-userimage-ext2-target,$(TARGET_OUT),$(1),system,)

endef

else # TARGET_USERIMAGES_USE_EXT2 != true

## generate a yaffs2 image

# $(1): output file

define build-systemimage-target

@echo "Target system fs image: $(1)"

@mkdir -p $(dir $(1))

*$(hide) $(MKYAFFS2) -f $(TARGET_OUT) $(1)*

endef

endif # TARGET_USERIMAGES_USE_EXT2

找不到TARGET_USERIMAGES_USE_EXT2的定義!!!不過從上面的分析可以推斷出應該是yaffs2文件系統。

其中MKYAFFS2:(core/config.mk line161)

MKYAFFS2 := $(HOST_OUT_EXECUTABLES)/mkyaffs2image$(HOST_EXECUTABLE_SUFFIX)

定義MKYAFFS2是目錄/media/disk/mydroid /out/host/linux-x86/bin下的一個可執行文件mkyaffs2image,運行這個程序可得到如下信息:

#./mkyaffs2image

mkyaffs2image: image building tool for YAFFS2 built Nov 13 2009

usage: mkyaffs2image [-f] dir image_file [convert]

-f fix file stat (mods, user, group) for device

dir the directory tree to be converted

image_file the output file to hold the image

'convert' produce a big-endian image from a little-endian machine

得知這個程序可以生成yaffs2的文件系統映像。並且也清楚了上面*$(hide) $(MKYAFFS2) -f $(TARGET_OUT) $(1)*的功能,把TARGET_OUT目錄轉變成yaffs2格式並輸出成/media/disk/mydroid/out/target /product/generic/obj/PACKAGING/systemimage_unopt_intermediates /system.img(也就是我們最終在/generic目錄下看到的那個system.img)。

到現在已經差不多知道system.img的產生過程,要弄清楚system.img裡面的內容,就要分析TARGET_OUT目錄的內容了。 (想用mount把system.img掛載到linux下面看看裡面什麼東西,卻不支持yaffs和yaffs2文件系統!!!)

下一步:分析TARGET_OUT 在build/core/envsetup.sh文件(line205)中找到了TARGET_OUT的定義:

TARGET_OUT := $(PRODUCT_OUT)/system

也就是/media/disk/mydroid/out/target /product/generic目錄下的system目錄。

#tree -L 1

.

|-- app

|-- bin

|-- build.prop

|-- etc

|-- fonts

|-- framework

|-- lib

|-- usr

`-- xbin

現在一切都明白了,我們最終看到的system.img文件是該目錄下的system目錄的一個映像,類似於linux的根文件系統的映像,放著android的應用程序,配置文件,字體等。

Userdata.img來來自於data目錄,默認裡面是沒有文件的。

ramdisk.img、system.img、userdata.img鏡像拆解過程:

1、ramdisk.img:

RAMDISK(initrd)是一個小的分區鏡像,在引導時內核以只讀方式掛載它。它只保護/init和一些配置文件。它用於初始化和掛載其它的文件系統鏡像。RAMDISK是一個標准的Linux特性。

ramdisk.img被包含Google android SDK中($SDK_ROOT/tools/lib/images/ramdisk.img),也可以編譯生成($SDK_ROOT/out/target/product/$PRODUT_NAME/ramdisk.img)。這是一個gzip壓縮的CPIO文件。

修改Android的RAMDISK鏡像

要修改它,首先復制它到你的Linux機器上,並用如下命令解開:

user@computer:$ mv ramdisk.img ramdisk.cpio.gz

gzip -d ramdisk.cpio.gz

mkdir ramdisk

cd ramdisk

cpio -i -F ../ramdisk.cpio

解開後,做一些你的修改和刪除無用的文件後,通過如下命令重新創建ramdisk.cpio:

user@computer:$ cpio -i -t -F ../ramdisk.cpio | cpio -o -H newc -O ../ramdisk_new.cpio

然後可以重新改名並壓縮:

user@computer:$ cd ..

gzip ramdisk_new.cpio

mv ramdisk_new.cpio.gz ramdisk.img

2、SYSTEM和DATA鏡像

system.img是掛載到 / 下的鏡像,它包含了全部的系統可執行文件。

userdata.img掛載到 /data 下的鏡像,它包含了應用及用戶相關的數據。

在實際的物理設備中,他們通過ramdisk中的init.rc腳本掛載為文件系統。它們可以有各種不同的格式,如 YAFFS2、EXT4或 UBI-FS。

它們通過Android構建系統生成並刷入到物理設備中。模擬器對它們的使用有所不同(見下文):

3、Android模擬器鏡像

system.img 被復制到一個臨時文件中,用於模擬器工作。所以你對模擬器中的根目錄做的任何改變都會在模擬器退出後丟失。

userdata.img 只用於使用了 -wipe-data參數時。通常將~/.android/userdata-qemu.img(linux下)作為 /data 分區鏡像掛載,而使用 -wipe-data 時會復制userdata.img中的內容到userdata-qemu.img。

sdcard.img 用於使用了-sdcard參數時,掛載到/sdcard

cache.img 用於使用了-cache參數來指定/cache內容。如果未指定該參數,模擬器啟動時會創建一個空的臨時文件掛載到/cache上。這個臨時文件會在退出時自動清除。

模擬器不會修改system.img和userdata.img。

4、拆解Android’s YAFFS2 鏡像

一個YAFFS2文件在Linux被識別為“VMS Alpha executable”文件。

user@computer:$ file ${SDK_ROOT}}/out/target/product/imx51_ccwmx51js/system.img

./out/target/product/imx51_ccwmx51js/system.img: VMS Alpha executable

從Google代碼站中下載 unyaffs 。

如果上面的可執行文件在你的系統不工作的話,你也可以下載 源代碼 並重新編譯它。

user@computer:$ gcc -o unyaffs unyaffs.c

sudo chmod +x /complete/directory/path/to/unyaffs

然後使用這個命令來拆解 YAFF2 鏡像文件:

user@computer:$ mkdir image

cd image

unyaffs ../system.img

5、拆解EXT4鏡像

如果鏡像是EXT4,那麼很簡單,直接掛載就可以讀取其中的內容了:

user@computer:$ mount -o loop -t ext4 system.img /media

6、拆解JFFS2鏡像

作為補充,這裡說一下如何拆解JFFS2鏡像:

user@computer: modprobe mtdblock

modprobe jffs2

modprobe mtdram total_size=65536 erase_size=256

mknod /tmp/mtdblock0 b 31 0

dd if=/pathtoimage/rootfs.jffs2 of=/tmp/mtdblock0

mount -t jffs2 /tmp/mtdblock0 /mnt

作者:zhengmeifu

Android抽屜導航Navigation Drawer實例解析

Android抽屜導航Navigation Drawer實例解析

我們重點來研究一下Android抽屜導航 NavigationDrawer。先來感性認識一下這種效果吧:看了很多應用,覺得這種側滑的抽屜效果的菜單很好。不用切換到另一個頁

Android實現自定義帶文字和圖片Button的方法

Android實現自定義帶文字和圖片Button的方法

本文實例講述了Android實現自定義帶文字和圖片Button的方法。分享給大家供大家參考。具體分析如下:在Android開發中經常會需要用到帶文字和圖片的button,

Android 各個版本WebView

Android 各個版本WebView

轉載請注明出處 http://blog.csdn.net/typename/ powered by miechal zhao : miechalzhao@gmail.

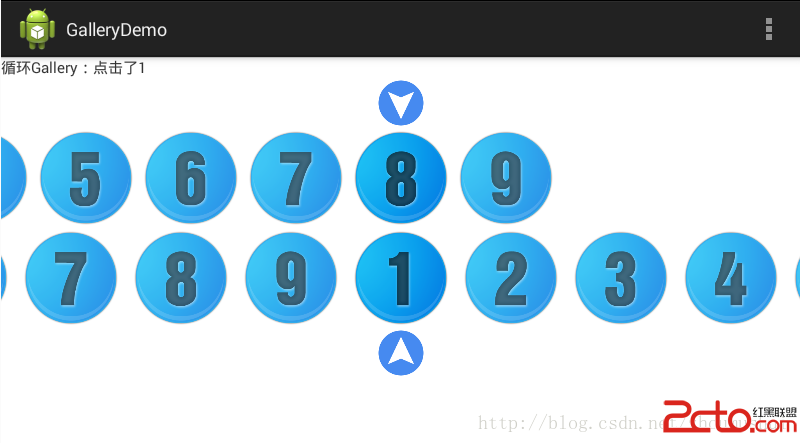

Android普通和循環Gallery

Android普通和循環Gallery

效果圖: 代碼 Main.java package com.example.gallerydemo; import android.app.Activity; imp