編輯:Android新聞

黑客攻擊的主要手段之一就是利用遠程訪問工具來實現,這樣的工具可以被用來做各種事情,而近年來由於無線寬帶和智能手機及平板電腦的興起,已經將黑客的攻擊范圍擴展到了台式電話之外了。在昨天的一篇博客文章 上,賽門鐵克(Symantec)高級軟件工程師安德烈·勒李(Andrea Lelli)描述了基於Android遠程控制工具Androrat的惡意軟件地下市場的興起。

Androrat

Androrat於2012年11月在GitHub平台發布,當時是作為遠程管理Android設備的一款開源軟件。偽裝成標准的Android應用程序(以APK文件形式) 後,Androrat可以作為一項服務安裝在設備上。一旦安裝完畢,用戶完全不需要與這款應用程序互動——來自特定電話號碼的一條短信或者一個電話就可以遠程將其激活。

這款應用程序可以抓取設備上所有日志、通訊錄數據和所有短信,並且當這些信息輸入的時候予以捕獲。該程序可以實時監控所有的 呼叫活動、使用手機的照相機拍照片、通過手機的麥克風錄取音頻並傳輸至服務器。該應用程序還可以在設備屏幕上顯示應用程序信息、撥打電話、發送短信並且通 過浏覽器打開網站。如果就其作為應用程序(或“活動”)打開,它甚至可以通過攝像頭拍攝視頻傳回服務器。

黑客已經掌握了Androrat的代碼並進行改善。最近,惡意軟件的地下市場開始提供Androrat“捆綁機”工具,將遠程訪問工具附著在其他正規應用程序的APK文件上。當用戶下載這個外表看起來無害、但已經捆綁Androrat的應用程序,這個遠程訪問工具無需用戶額外輸入就可以和應用程序一起進行安裝,突破Android的安全模 式。賽門鐵克報告稱,分析師已經找到23款這樣的應用程序。其代碼也被植入到其他“商業”惡意軟件,例如Adwind。

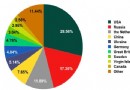

勒李還表示,從偵查的幾百宗基於Androrat惡意軟件感染Android設備的案件中來看,絕大部分都是發生在美國和土耳其。由於有錢就可以購買到這些捆綁機,所以感染和擴散的速度正在迅速的加快。

Android 5.0登陸Nexus 4 512MB內存可流暢運行

Android 5.0登陸Nexus 4 512MB內存可流暢運行

Android的升級速度無疑是非常快了,不斷完善中的Android也給

Android惡意軟件泛濫 應用商店需提高把控

Android惡意軟件泛濫 應用商店需提高把控

現在Android已經成為全球最大的移動系統,而且還有繼續擴大的趨勢,但是隨著Android不斷發展的同時,惡意軟

Android在CES 2014上令蘋果黯然失色

Android在CES 2014上令蘋果黯然失色

在剛剛結束不久的CES 2014展會上,各大參展商為我們帶來眾多驚喜的產品,不過在這次的CES,Android的表

美FBI:世界上44%的Android手機有安全漏洞

美FBI:世界上44%的Android手機有安全漏洞

Android手機安全無疑是這幾日備受關注的焦點話題之一,根據美國安全局公布的數據顯示,大部分的惡意軟件