編輯:Android手機知識

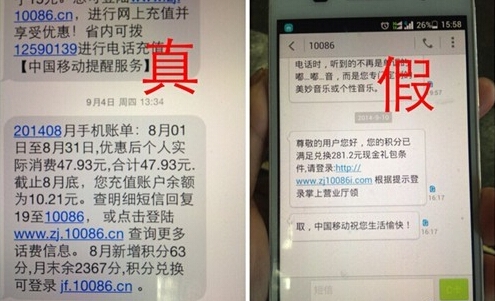

近半年,廣州市民幾乎都收到過這樣的一條來自10086的類似短信:“尊敬的客戶:您的話費積分符合兌換498元現金條件,請用手機登錄www.10086tct.cc根據提示激活,打開領取【中國移動】”。實際上,這是由犯罪團伙開車載著偽基站在鬧市兜來兜去發送出來的詐騙短信,不少市民因為輕信,根據提示操作就被黑客盜走網銀轉走款項。

昨日,廣州警方與騰訊公司、電信運營商等宣布聯手破獲以移動積分兌換為名,利用短信木馬植入病毒,盜取事主銀行卡存款的系列性詐騙案件。

詐騙金額八成過萬元

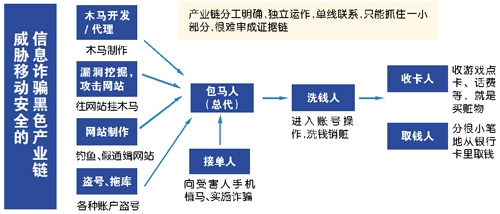

記者在發布會現場了解到,整個積分詐騙黑色產業鏈上的木馬開發、包馬、洗錢等分工模式均一一曝光。比如買一個高仿域名只要600元、雇人群發短信每人一周也就支付三四千元。

昨日,手機安全專家陸兆華分析稱,該詐騙是基於偽基站、釣魚網址、木馬病毒三個部分組成,極具誘惑性和隱蔽性。

據廣州警方介紹,整個產業鏈包括了偽裝域名、制作仿冒網站、制作木馬、通過偽基站發送短信、用戶上當後竊取用戶數據、同伙去銀行取錢等多個分工環節。

這種積分詐騙手段在打擊中不斷升級。例如早期的木馬會將用戶短信全部攔截,由於用戶一天內一條短信都收不到,容易被察覺。現在改進後的木馬程序,就只攔截發自銀行的短信驗證碼。

一份報告顯示,此類詐騙金額八成在萬元以上,1萬~5萬元占比53.49%。

產業鏈:分工齊全 各有賺頭

在這次行動中,廣州警方將利用“偽基站”進行詐騙的較完整的產業鏈條一並打掉。該團伙整個作案鏈條清晰,按照分工,分成注冊偽裝域名、制作釣魚網站、制售木馬病毒、發送詐騙短信、套取銀行信息、盜取存款洗錢六個環節,還有專門負責洗錢的、開車的人員,產業分工齊全,各有賺頭。

1、注冊偽裝域名。嫌疑人葉某在網上注冊多個仿冒“10086”的虛假域名,並將部分域名出售給團伙頭目林某和肖某等人。據透露,購買一個仿冒域名600元,而原域名持有者幾十元就拿到。

2、制作釣魚網站。林某和肖某委托席某搭建並維護仿冒移動官網的釣魚網站。

3、制售木馬病毒。林某和肖某向霍某購買用於實施詐騙的木馬,再轉交給網站管理員席某仿冒中國移動官網10086的釣魚網站。該病毒的作用是控制中毒用戶手機,截取轉發特定的短信。

4、發送詐騙短信。中山和廣州的嫌疑人攜“偽基站”設備,在廣州人口密集的地帶流竄,發送“10086”移動積分兌換話費或套現的短信。據透露,團伙專門雇人在車上通過偽基站設備群發短信,每人一周支付三四千元。

5、套取銀行信息。被釣魚的用戶收到詐騙短信後,受誘騙點擊相關鏈接,手機就被種植了木馬,事主在虛假網站上輸入的個人銀行卡“4大件”信息(銀行卡號、身份證號、密碼、手機號)即被騙取。

6、盜取存款洗錢。洗錢銷贓人員利用事主個人信息,通過預植的木馬程序截獲事主手機的隨機驗證碼並轉發到指定的手機號碼,可以到櫃員機進行無卡轉賬或者網上消費,被轉賬的錢會通過POS進行多張銀行卡快速分銷。

案例:短信稱積分兌換 登錄輸入信息銀行卡被轉賬

2015年3月25日11時許,廣州市民高先生的手機收到一條涉及“10086”發來的積分兌換短信。

高先生隨即用手機登錄短信上的鏈接網址www.10086phk.com,並按照手機的提示信息輸入與銀行卡捆綁的手機號碼、提現密碼。

提交後,高先生的手機就收到工商銀行以及建設銀行發來的銀行卡被消費支出的提醒短信,高先生的工商銀行卡和建設銀行卡一共被消費支付16900元人民幣,高先生才發現被騙,隨即報警。

專家建議:勿貪便宜點陌生網址

專家認為,網絡上個人身份證的販賣、SIM卡實名制管理的薄弱、銀行開卡身份驗證的漏洞等都是導致電信詐騙頻發的重要原因。

專家提醒,手機用戶不要貪便宜隨意點擊陌生網址。其次,可以安裝手機安全軟件。

中國智能機的優勢 外國人眼中的中國智能機的五大獨特理由

中國智能機的優勢 外國人眼中的中國智能機的五大獨特理由

今天無意中浏覽到一篇來自gizchina科技博客文章,看罷真是讓我沉默良久,無言以對。這位外國作者的主要意思是向身邊的朋友推薦購買來自中國的Android手機,並給出了五

Win10 Mobile預覽版10145為10080/10136全新准備

Win10 Mobile預覽版10145為10080/10136全新准備

微軟近期雖然推送了Win10 Mobile預覽版10136,但是因為Bug原因,眾多的Win10手機版10080用戶不能升級到10136,而微軟也正在准備Win10 Mo

聯通回應8元1.9GB套餐到底是什麼 內部員工倒賣流量包

聯通回應8元1.9GB套餐到底是什麼 內部員工倒賣流量包

一個內部員工倒賣大客戶流量包,讓聯通損失45萬的事件,讓8元1.9GB套餐備受用戶的關注,不少網友吐槽聯通這是看用戶群體下菜。而現在,聯通終於回應了這件事。北京聯通強調,

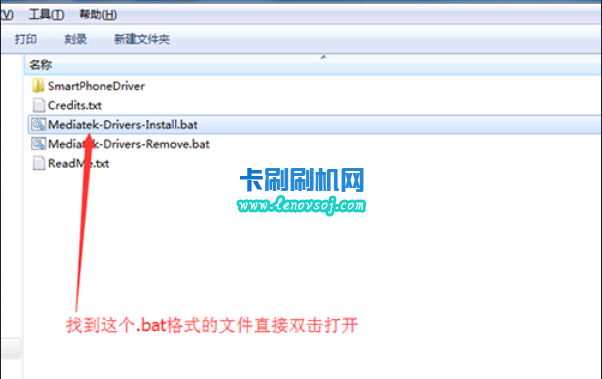

樂視2手機驅動下載安裝 樂視2手機驅動包下載

樂視2手機驅動下載安裝 樂視2手機驅動包下載

樂視手機樂視2的手機驅動了,說到手機驅動很多機友以為是安裝在手機上的,其實是安裝在電腦上了,驅動的主要作用就是為了方便大家的手機能用數據線正常的連接電腦了,這也是很多機友